Aladdin Enterprise CA (eCA)

Корпоративный центр сертификации для Linux

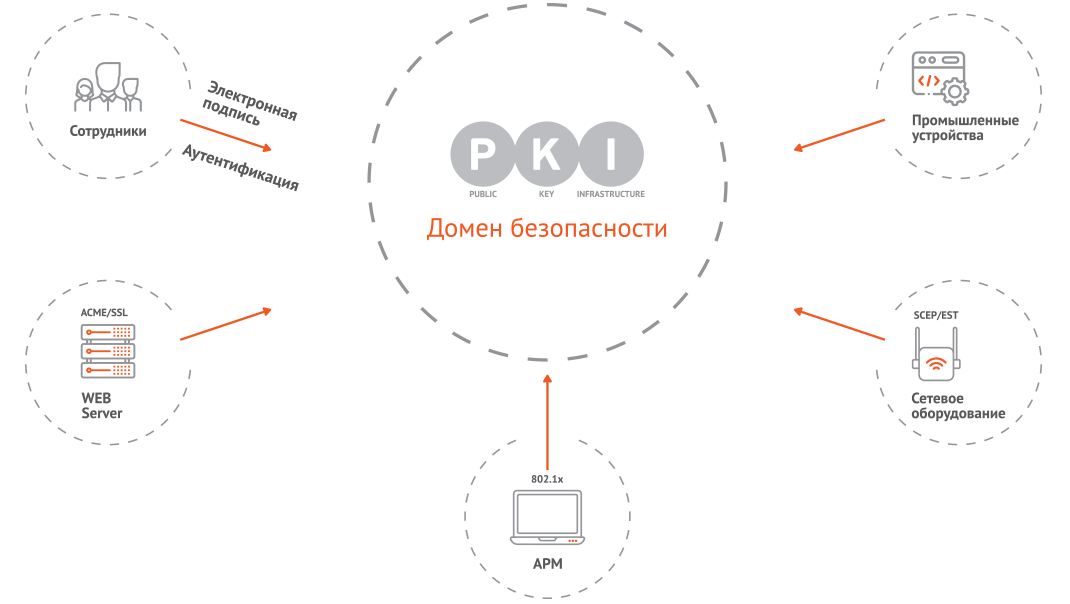

- Построение доверенной безопасной ИТ-инфраструктуры на базе PKI

- Управление жизненным циклом цифровых сертификатов

- Объединение всех компонентов ИТ-инфраструктуры в единый домен безопасности

- Отечественная замена Microsoft CA

- Бесшовная миграция на Linux без перерыва в производстве

запись от 08.08.2022 (№14433),

запись от 28.12.2024 (№25921)

Сертификат ФСТЭК России

Что такое Aladdin Enterprise CA

Полнофункциональная замена Microsoft CA

- Глубокая интеграция в доменную инфраструктуру

- Полноценная PKI-функциональность

- Автоматизация выпуска сертификатов

- Распределение ролей по разным узлам

- Автоматизация распространения сертификатов для объектов домена

- Распределение ролей по разным узлам

Бесшовная миграция

- Параллельная работа с действующим Microsoft CA

- Импорт и использование шаблонов сертификатов Microsoft CA

- Поддержка MS Active Directory

- Перенос существующего ключа из MS CA в eCA

- Публикация в LDAP

Высокая надежность

- Поддержка кластеризации компонентов

- Поддержка балансировки

- Возможность работы с СУБД в кластере

Работа в гетерогенных средах

- Поддерживает различные архитектуры аппаратных платформ, отечественные ОС, виртуальные среды

- Одновременная работа с различными службами каталогов (Windows + Linux)

- Поддержка различных клиентских и мобильных ОС

- Гибкая архитектура решения

- Возможность работы геораспределённых инфраструктурах

Совместимость с отечественными и open source службами каталогов

- РЕД АДМ

- ALD Pro

- Альт Домен

- Samba DC

- FreeIPA

Соответствие требованиям регулятора

- Российское решение, в реестре отечественного ПО (№14433, №25921)

- Сертификат ФСТЭК России на УД-4

- Возможность выпуска сертификатов по алгоритмам ГОСТ

- Интеграция с HSM от Крипто Про

Использование опыта и экспертизы лидера рынка

- Разработка плана плавного перехода на отечественные решения

- Проведение пилотной эксплуатации

- Поддержка на всех этапах

- Успешные реализованные проекты

Корпоративный центр сертификации – основа (сердце) всей ИТ-инфраструктуры современной организации, работоспособности доменов безопасности, службы каталога, различных сервисов, аутентификации устройств, пользователей, приложений, основа доверенного взаимодействия всех объектов и компонентов.

Инфраструктура открытых ключей (PKI), строгая аутентификация, использование криптографии - основа безопасной ИТ-среды.

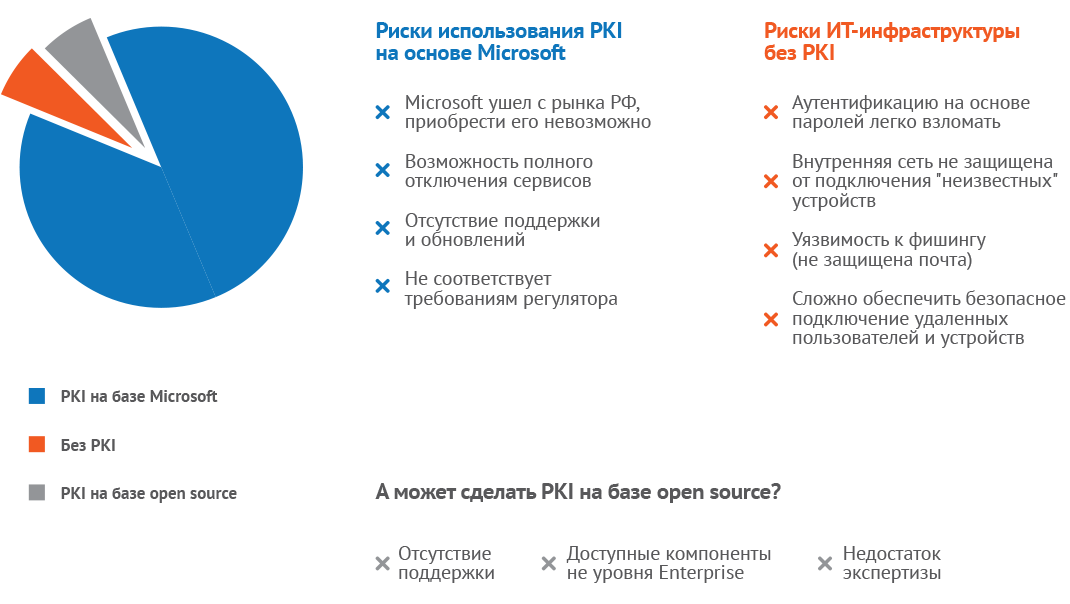

Сейчас компании в России делятся на тех, кто использует PKI на базе Microsoft и тех, кто «не использует PKI». И то и другое – это риск для безопасности информационной системы.

Отрасли применения

Государственный

сектор

Нефте-газовая промышленность

Банковский сектор

Энергетика

Наука

и образование

Здравоохранение

Промышленность

и торговля

Транспорт

Связь и массовые коммуникации

Крупные предприятия со сложной ИТ-инфраструктурой и большой базой пользователей. Им PKI поможет не только усилить безопасность за счет строгой аутентификации, но и облегчить управление ею.

Отрасли с высоким уровнем регулирования, объекты КИИ. Финансы, здравоохранение, энергетика, государственное управление и оборона – там, где работают с конфиденциальными данными и предъявляют строгие требования к соблюдению нормативных требований.

Электронная коммерция и онлайн-услуги. Компаниям, занимающимся онлайн-транзакциями, платформами электронной коммерции и цифровыми услугами, следует использовать PKI для обеспечения безопасности данных клиентов, защиты онлайн-транзакций и установления доверия со своими пользователями.

Транснациональные компании. Компании, работающие в разных странах и нуждающиеся в безопасной связи и обмена данными между своими филиалами или с партнерами, как правило, используют PKI.

Поставщики облачных услуг. Компании, предоставляющие облачные услуги, могут повысить безопасность своих платформ, внедрив PKI для защиты данных клиентов, аутентификации пользователей и защиты каналов связи.

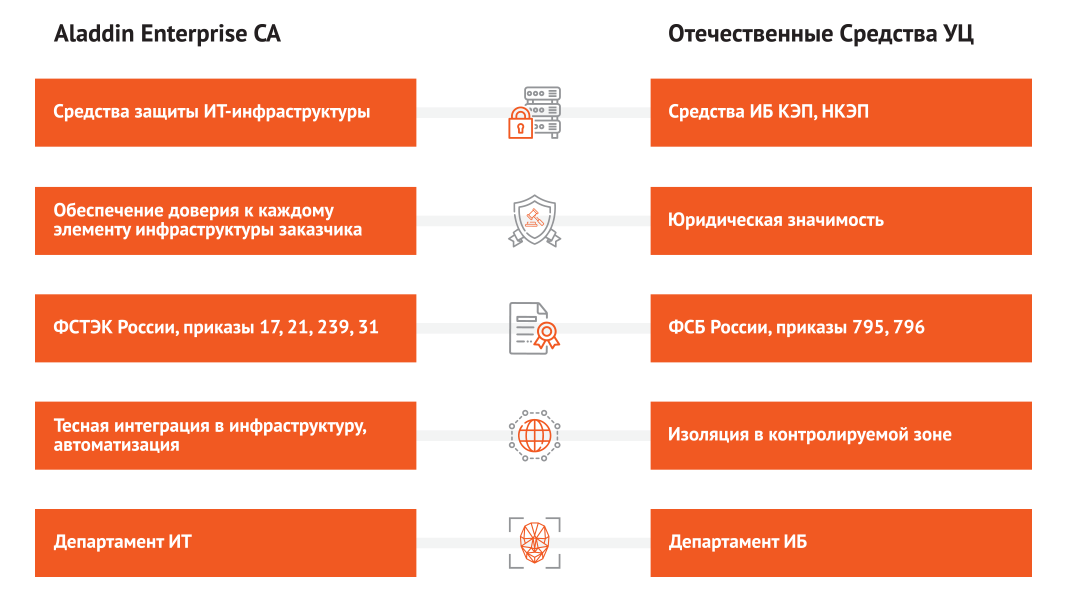

Различия между корпоративным центром сертификации и средством УЦ, соответствующим 796 приказу ФСБ во исполнение 63 - ФЗ об ЭП

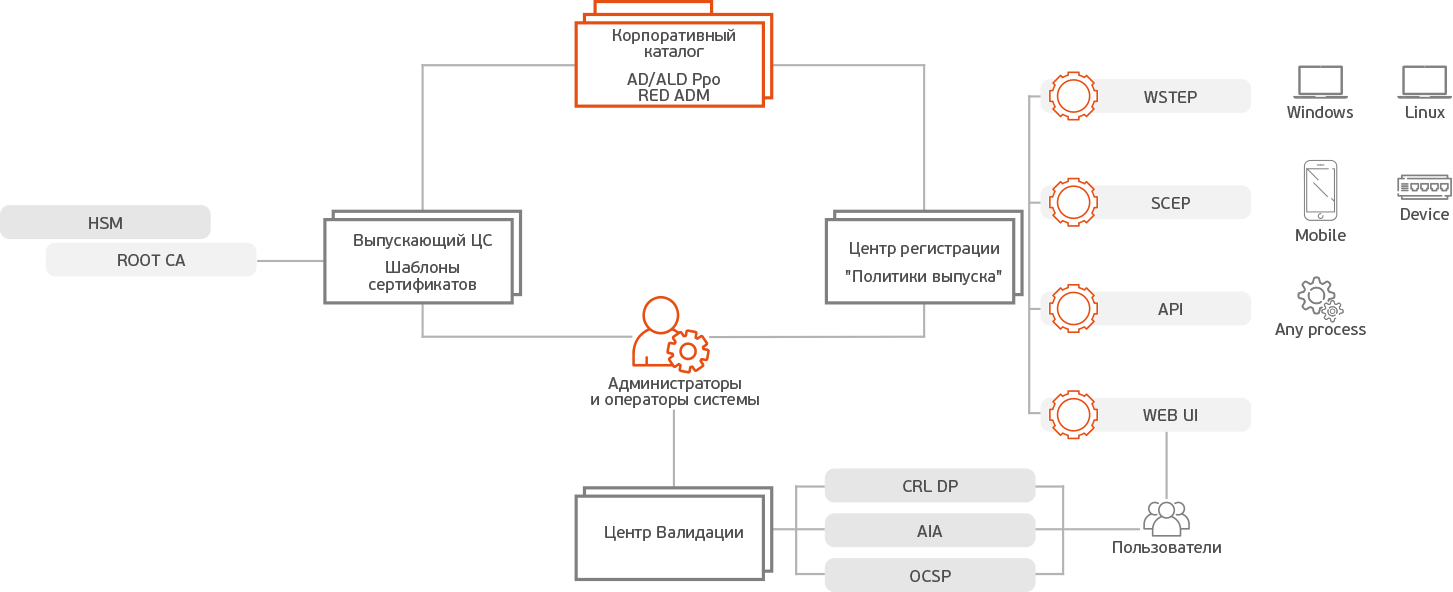

Архитектура

Схема развертывания инфраструктуры открытых ключей

Схема развертывания инфраструктуры открытых ключей в классическом виде делится на пять структурно-логических сегментов. Каждый описанный сегмент определяется уровнем критичности информации и функций.

|

Корневой центр сертификации Корневой ЦС Aladdin Enterprise CA. ЦС может быть изолирован от локальной сети предприятия. Возможность использования этого узла должна регулироваться организационными мерами защиты. |

Основные задачи:

|

|

Корпоративный каталог Содержит сервера контроллеров домена, леса, средства управления групповыми политиками (ALD Pro, FreeIPA, MS AD, SambaDC, РЕД АДМ), и рабочие места администраторов. |

Основные задачи:

|

|

Центр регистрации |

Основные задачи:

|

|

Центр валидации Содержит сервера Центров валидации Aladdin Enterprise CA (службы CRL DP, AIA, OCSP). |

Основные задачи:

|

|

Выпускающий ЦС Содержит рабочие места пользователей. Есть возможность провести разделение на несколько сегментов под управлением отдельных операторов. |

Основные задачи:

|

Сертификаты

- Корпоративный центр сертификации для Linux - Aladdin Enterprise CA сертифицирован во ФСТЭК России на соответствие УД-4 - №4835

- Aladdin Enterprise CA разработан в РФ, зарегистрирован в Едином реестре отечественного ПО - №14433 запись от 08.08.2022

- Центр сертификатов доступа "Aladdin Enterprise Certificate Authority Certified Edition" зарегистрирован в Едином реестре отечественного ПО - №25921 запись от 28.12.2024

Функциональность

- создание и функционирование корпоративной инфраструктуры открытых ключей (PKI);

- управление жизненным циклом цифровых сертификатов;

- объединение всех компонентов ИТ-инфраструктуры в единый домен безопасности, их аутентификацию и безопасное взаимодействие;

-

оснащение ключами и цифровыми сертификатами всех объектов и компонентов корпоративной инфраструктуры:

- контроллеров доменов;

- серверов, Web-серверов, эл. почты;

- роутеров, маршрутизаторов, межсетевых экранов, VDI, VPN, RDP-шлюзов;

- М2М, IIoT-устройств;

- рабочие места пользователей и других устройств;

- сотрудников предприятия;

- внешних пользователей.

- организацию точек распространения CRL, AIA и службы OCSP на (при помощи) отдельных компонентах «Центр валидации» из состава Aladdin Enterprise CA;

- резервное копирование и восстановление в соответствии с регламентами предприятия;

- механизм аудита и ведения журнала событий;

- построение доверенной безопасной ИТ-инфраструктуры на базе PKI в сложных гетерогенных, облачных и мультиарендных инфраструктурах с разделением ролей и полномочий.

Базовая функциональность PKI:

- Возможность создания иерархии Центров сертификации;

- Поддержка PKCS11 интерфейса для работы с ключевыми носителями;

- Веб портал самообслуживания получателей сертификатов;

- Управление жизненным циклом сертификации;

- Наличие сервисов публикации;

- Наличие служб CRL DP, AIA, OCSP;

- Поддержка Delta CRL;

- Распределение ключевого функционала УЦ по разным узлам: Центр сертификации, Центр валидации, Центр регистрации;

- Работа с шаблонами;

- Алгоритмы: RSA, ECDSA, ГОСТ;

- Поддержка протоколов SCEP, WSTEP.

Ролевая модель и полномочия:

- Делегирование;

- Роли администратора и оператора;

- Управление полномочиями;

- Доступ к шаблону;

- Конфигурирование и управление правилами выпуска сертификатов.

Интеграция с внешними системами:

- Загрузка объектов LDAP-каталога;

- Возможность выпуска сертификатов для объектов;

- Публикация сертификатов в LDAP;

- Обеспечение SmartCard Logon аутентификации;

- ALD Pro, РЕД АДМ, Microsoft AD, SambaDC, Free IPA;

- Поддержка syslog.

Инфраструктурные возможности:

- Резервное копирование и восстановление;

- Резервирование ключей ЦС;

- Программный интерфейс (API);

- Мониторинг;

- Журнал событий, syslog;

- Кластер отказоустойчивости;

- Балансировка CRL DP, OSCP;

Миграция с Microsoft CA:

- Импорт шаблонов из Microsoft CA;

- Возможность создания подчиненного от ЦС Microsoft;

- Поддержка многодоменной структуры;

- Bypass с действующим MSA;

- Перенос ключа с MS CA на eCA.

Требования к окружению

| Количество виртуальных (или физических) машин | |

|---|---|

| Для сервера Центра сертификации | По одной на каждый ЦС (корневой, издающие) |

| Для сервера Центра валидации* |

По одной на каждый ЦВ (возможно размещение на одном сервере вместе с ЦС) * Один Центр валидации может обслуживать несколько Центров сертификации. Равно как и один Центр Сертификации может публиковать изменения на нескольких Центрах валидации. |

| Для АРМ администратора или оператора | Все компоненты Aladdin eCA – это клиент-серверные веб-приложения. Поэтому выделять отдельную машину под функции АРМ нет необходимости. Доступ можно организовать на существующем рабочем месте |

| Требования к аппаратным средствам для серверных компонентов | |

| Свободное дисковое пространство | не менее 40Гб |

| Доступная оперативная память | 12 Гб |

| Процессор | 4 процессора/ядра архитектуры x86_64 |

| Требования к программному обеспечению для серверных компонентов | |

| Операционные системы | РЕД ОС 7.3, РЕД ОС 8, Астра 1.7, Астра Linux Special Edition 1.8, Альт 10 СП |

| СУБД | PostreSQL, Jatoba |

| Среда исполнения | OpenJDK 11, Axiom JDK, Axiom JDK Certified |

| Требования к аппаратным средствам для клиентских компонентов (АРМ) | |

| HDD/SSD, RAM, CPU | Не уточняется |

| Поддерживаемые модели электронных ключей | JaCarta PKI, JaCarta PRO, JaCarta-2 ГОСТ |

| Требования к программному обеспечению для клиентских компонентов | |

| Операционные системы | РЕД ОС, РЕД ОС 8, Астра, Астра Linux Special Edition 1.8, Альт, Windows |

| Браузер | Встроенный в ОС, Firefox, Chrome, Яндекс-браузер, Edge |

| Дополнительное ПО |

JC-WebClient 4.3.3

https://aladdin-rd.ru/support/downloads/jc-webclient/ |

Реализация мер защиты в информационных системах функциями безопасности программного средства

| Условное обозначение и номер меры | Меры защиты информации в информационных системах | Реализация МЗ |

|---|---|---|

| ИАФ.1 | Идентификация и аутентификация пользователей, являющихся работниками оператора | + |

| ИАФ.2 | Идентификация и аутентификация устройств, в том числе стационарных, мобильных и портативных | |

| ИАФ.3 | Управление идентификаторами, в том числе создание, присвоение, уничтожение идентификаторов | + |

| ИАФ.4 | Управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации | + |

| ИАФ.5 | Защита обратной связи при вводе аутентификационной информации | |

| ИАФ.6 | Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей) | |

| ИАФ.7 | Идентификация и аутентификация объектов файловой системы, запускаемых и исполняемых модулей, объектов систем управления базами данных, объектов, создаваемых прикладным и специальным программным обеспечением, иных объектов доступа | |

| УПД.1 | Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей | |

| УПД.2 | Реализация необходимых методов (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа | + |

| УПД.3 | Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами | |

| УПД.4 | Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы | + |

| УПД.5 | Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационной системы | |

| УПД.6 | Ограничение неуспешных попыток входа в информационную систему (доступа к информационной системе) | |

| УПД.7 | Предупреждение пользователя при его входе в информационную систему о том, что в информационной системе реализованы меры защиты информации, и о необходимости соблюдения им установленных оператором правил обработки информации | |

| УПД.8 | Оповещение пользователя после успешного входа в информационную систему о его предыдущем входе в информационную систему | |

| УПД.9 | Ограничение числа параллельных сеансов доступа для каждой учетной записи пользователя информационной системы | |

| УПД.10 | Блокирование сеанса доступа в информационную систему после установленного времени бездействия (неактивности) пользователя или по его запросу | |

| УПД.11 | Разрешение (запрет) действий пользователей, разрешенных до идентификации и аутентификации | |

| УПД.12 | Поддержка и сохранение атрибутов безопасности (меток безопасности), связанных с информацией в процессе ее хранения и обработки | + |

| УПД.13 | Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети | + |

| УПД.14 | Регламентация и контроль использования в информационной системе технологий беспроводного доступа | |

| УПД.15 | Регламентация и контроль использования в информационной системе мобильных технических средств | |

| УПД.16 | Управление взаимодействием с информационными системами сторонних организаций (внешние информационные системы) | |

| УПД.17 | Обеспечение доверенной загрузки средств вычислительной техники | |

| ОПС.1 | Управление запуском (обращениями) компонентов программного обеспечения, в том числе определение запускаемых компонентов, настройка параметров запуска компонентов, контроль за запуском компонентов программного обеспечения | |

| ОПС.2 | Управление установкой (инсталляцией) компонентов программного обеспечения, в том числе определение компонентов, подлежащих установке, настройка параметров установки компонентов, контроль за установкой компонентов программного обеспечения | |

| ОПС.3 | Установка (инсталляция) только разрешенного к использованию программного обеспечения и (или) его компонентов | |

| ОПС.4 | Управление временными файлами, в том числе запрет, разрешение, перенаправление записи, удаление временных файлов | |

| ЗНИ.1 | Учет машинных носителей информации | |

| ЗНИ.2 | Управление доступом к машинным носителям информации | |

| ЗНИ.3 | Контроль перемещения машинных носителей информации за пределы контролируемой зоны | |

| ЗНИ.4 | Исключение возможности несанкционированного ознакомления с содержанием информации, хранящейся на машинных носителях, и (или) использования носителей информации в иных информационных системах | |

| ЗНИ.5 | Контроль использования интерфейсов ввода (вывода) информации на машинные носители информации | |

| ЗНИ.6 | Контроль ввода (вывода) информации на машинные носители информации | |

| ЗНИ.7 | Контроль подключения машинных носителей информации | |

| ЗНИ.8 | Уничтожение (стирание) информации на машинных носителях при их передаче между пользователями, в сторонние организации для ремонта или утилизации, а также контроль уничтожения (стирания) | |

| РСБ.1 | Определение событий безопасности, подлежащих регистрации, и сроков их хранения | + |

| РСБ.2 | Определение состава и содержания информации о событиях безопасности, подлежащих регистрации | + |

| РСБ.3 | Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения | + |

| РСБ.4 | Реагирование на сбои при регистрации событий безопасности, в том числе аппаратные и программные ошибки, сбои в механизмах сбора информации и достижение предела или переполнения объема (емкости) памяти | + |

| РСБ.5 | Мониторинг (просмотр, анализ) результатов регистрации событий безопасности и реагирование на них | + |

| РСБ.6 | Генерирование временных меток и (или) синхронизация системного времени в информационной системе | + |

| РСБ.7 | Защита информации о событиях безопасности | + |

| РСБ.8 | Обеспечение возможности просмотра и анализа информации о действиях отдельных пользователей в информационной системе | + |

| АВ3.1 | Реализация антивирусной защиты | |

| АВ3.2 | Обновление базы данных признаков вредоносных компьютерных программ (вирусов) | |

| СОВ.1 | Обнаружение вторжений | |

| СОВ.2 | Обновление базы решающих правил | |

| АНЗ.1 | Выявление, анализ уязвимостей информационной системы и оперативное устранение вновь выявленных уязвимостей | |

| АНЗ.2 | Контроль установки обновлений программного обеспечения, включая обновление программного обеспечения средств защиты информации | |

| АНЗ.3 | Контроль работоспособности, параметров настройки и правильности функционирования программного обеспечения и средств защиты информации | |

| АНЗ.4 | Контроль состава технических средств, программного обеспечения и средств защиты информации | |

| АНЗ.5 | Контроль правил генерации и смены паролей пользователей, заведения и удаления учетных записей пользователей, реализации правил разграничения доступом, полномочий пользователей в информационной системе | |

| ОЦЛ.1 | Контроль целостности программного обеспечения, включая программное обеспечение средств защиты информации | + |

| ОЦЛ.2 | Контроль целостности информации, содержащейся в базах данных информационной системы | |

| ОЦЛ.3 | Обеспечение возможности восстановления программного обеспечения, включая программное обеспечение средств защиты информации, при возникновении нештатных ситуаций | + |

| ОЦЛ.4 | Обнаружение и реагирование на поступление в информационную систему незапрашиваемых электронных сообщений (писем, документов) и иной информации, не относящихся к функционированию информационной системы (защита от спама) | |

| ОЦЛ.5 | Контроль содержания информации, передаваемой из информационной системы (контейнерный, основанный на свойствах объекта доступа, и контентный, основанный на поиске запрещенной к передаче информации с использованием сигнатур, масок и иных методов), и исключение неправомерной передачи информации из информационной системы | |

| ОЦЛ.6 | Ограничение прав пользователей по вводу информации в информационную систему | |

| ОЦЛ.7 | Контроль точности, полноты и правильности данных, вводимых в информационную систему | |

| ОЦЛ.8 | Контроль ошибочных действий пользователей по вводу и (или) передаче информации и предупреждение пользователей об ошибочных действиях | |

| ОДТ.1 | Использование отказоустойчивых технических средств | |

| ОДТ.2 | Резервирование технических средств, программного обеспечения, каналов передачи информации, средств обеспечения функционирования информационной системы | |

| ОДТ.3 | Контроль безотказного функционирования технических средств, обнаружение и локализация отказов функционирования, принятие мер по восстановлению отказавших средств и их тестирование | |

| ОДТ.4 | Периодическое резервное копирование информации на резервные машинные носители информации | |

| ОДТ.5 | Обеспечение возможности восстановления информации с резервных машинных носителей информации (резервных копий) в течение установленного временного интервала | |

| ОДТ.6 | Кластеризация информационной системы и (или) ее сегментов | |

| ОДТ.7 | Контроль состояния и качества предоставления уполномоченным лицом вычислительных ресурсов (мощностей), в том числе по передаче информации | |

| ЗСВ.1 | Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации | |

| ЗСВ.2 | Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин | |

| ЗСВ.3 | Регистрация событий безопасности в виртуальной инфраструктуре | |

| ЗСВ.4 | Управление (фильтрация, маршрутизация, контроль соединения, однонаправленная передача) потоками информации между компонентами виртуальной инфраструктуры, а также по периметру виртуальной инфраструктуры | |

| ЗСВ.5 | Доверенная загрузка серверов виртуализации, виртуальной машины (контейнера), серверов управления виртуализацией | |

| ЗСВ.6 | Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных | |

| ЗСВ.7 | Контроль целостности виртуальной инфраструктуры и ее конфигураций | |

| ЗСВ.8 | Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры | |

| ЗСВ.9 | Реализация и управление антивирусной защитой в виртуальной инфраструктуре | |

| ЗСВ.10 | Разбиение виртуальной инфраструктуры на сегменты (сегментирование виртуальной инфраструктуры) для обработки информации отдельным пользователем и (или) группой пользователей | |

| ЗТС.1 | Защита информации, обрабатываемой техническими средствами, от ее утечки по техническим каналам | |

| ЗТС.2 | Организация контролируемой зоны, в пределах которой постоянно размещаются стационарные технические средства, обрабатывающие информацию, и средства защиты информации, а также средства обеспечения функционирования | |

| ЗТС.3 | Контроль и управление физическим доступом к техническим средствам, средствам защиты информации, средствам обеспечения функционирования, а также в помещения и сооружения, в которых они установлены, исключающие несанкционированный физический доступ к средствам обработки информации, средствам защиты информации и средствам обеспечения функционирования информационной системы и помещения и сооружения, в которых они установлены | |

| ЗТС.4 | Размещение устройств вывода (отображения) информации, исключающее ее несанкционированный просмотр | |

| ЗТС.5 | Защита от внешних воздействий (воздействий окружающей среды, нестабильности электроснабжения, кондиционирования и иных внешних факторов) | |

| ЗИС.1 | Разделение в информационной системе функций по управлению (администрированию) информационной системой, управлению (администрированию) системой защиты информации, функций по обработке информации и иных функций информационной системы | |

| ЗИС.2 | Предотвращение задержки или прерывания выполнения процессов с высоким приоритетом со стороны процессов с низким приоритетом | |

| ЗИС.3 | Обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи | + |

| ЗИС.4 | Обеспечение доверенных канала, маршрута между администратором, пользователем и средствами защиты информации (функциями безопасности средств защиты информации) | + |

| ЗИС.5 | Запрет несанкционированной удаленной активации видеокамер, микрофонов и иных периферийных устройств, которые могут активироваться удаленно, и оповещение пользователей об активации таких устройств | |

| ЗИС.6 | Передача и контроль целостности атрибутов безопасности (меток безопасности), связанных с информацией, при обмене информацией с иными информационными системами | + |

| ЗИС.7 | Контроль санкционированного и исключение несанкционированного использования технологий мобильного кода, в том числе регистрация событий, связанных с использованием технологий мобильного кода, их анализ и реагирование на нарушения, связанные с использованием технологий мобильного кода | |

| ЗИС.8 | Контроль санкционированного и исключение несанкционированного использования технологий передачи речи, в том числе регистрация событий, связанных с использованием технологий передачи речи, их анализ и реагирование на нарушения, связанные с использованием технологий передачи речи | |

| ЗИС.9 | Контроль санкционированной и исключение несанкционированной передачи видеоинформации, в том числе регистрация событий, связанных с передачей видеоинформации, их анализ и реагирование на нарушения, связанные с передачей видеоинформации | |

| ЗИС.10 | Подтверждение происхождения источника информации, получаемой в процессе определения сетевых адресов по сетевым именам или определения сетевых имен по сетевым адресам | |

| ЗИС.11 | Обеспечение подлинности сетевых соединений (сеансов взаимодействия), в том числе для защиты от подмены сетевых устройств и сервисов | |

| ЗИС.12 | Исключение возможности отрицания пользователем факта отправки информации другому пользователю | |

| ЗИС.13 | Исключение возможности отрицания пользователем факта получения информации от другого пользователя | |

| ЗИС.14 | Использование устройств терминального доступа для обработки информации | |

| ЗИС.15 | Защита архивных файлов, параметров настройки средств защиты информации и программного обеспечения и иных данных, не подлежащих изменению в процессе обработки информации | |

| ЗИС.16 | Выявление, анализ и блокирование в информационной системе скрытых каналов передачи информации в обход реализованных мер защиты информации или внутри разрешенных сетевых протоколов | |

| ЗИС.17 | Разбиение информационной системы на сегменты (сегментирование информационной системы) и обеспечение защиты периметров сегментов информационной системы | |

| ЗИС.18 | Обеспечение загрузки и исполнения программного обеспечения с машинных носителей информации, доступных только для чтения, и контроль целостности данного программного обеспечения | |

| ЗИС.19 | Изоляция процессов (выполнение программ) в выделенной области памяти | |

| ЗИС.20 | Защита беспроводных соединений, применяемых в информационной системе | |

| ЗИС.21 | Исключение доступа пользователя к информации, возникшей в результате действий предыдущего пользователя через реестры, оперативную память, внешние запоминающие устройства и иные общие для пользователей ресурсы информационной системы | |

| ЗИС.22 | Защита информационной системы от угроз безопасности информации, направленных на отказ в обслуживании информационной системы | |

| ЗИС.23 | Защита периметра (физических и (или) логических границ) информационной системы при ее взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями | |

| ЗИС.24 | Прекращение сетевых соединений по их завершении или по истечении заданного оператором временного интервала неактивности сетевого соединения | |

| ЗИС.25 | Использование в информационной системе или ее сегментах различных типов общесистемного, прикладного и специального программного обеспечения (создание гетерогенной среды) | |

| ЗИС.26 | Использование прикладного и специального программного обеспечения, имеющих возможность функционирования в средах различных операционных систем | |

| ЗИС.27 | Создание (эмуляция) ложных информационных систем или их компонентов, предназначенных для обнаружения, регистрации и анализа действий нарушителей в процессе реализации угроз безопасности информации | |

| ЗИС.28 | Воспроизведение ложных и (или) скрытие истинных отдельных информационных технологий и (или) структурно-функциональных характеристик информационной системы или ее сегментов, обеспечивающее навязывание нарушителю ложного представления об истинных информационных технологиях и (или) структурно-функциональных характеристиках информационной системы | |

| ЗИС.29 | Перевод информационной системы или ее устройств (компонентов) в заранее определенную конфигурацию, обеспечивающую защиту информации, в случае возникновении отказов (сбоев) в системе защиты информации информационной системы | |

| ЗИС.30 | Защита мобильных технических средств, применяемых в информационной системе |

Задачи импортозамещения и санкционной независимости

Корпоративный центр сертификации для Linux - Aladdin Enterprise CA разработан в РФ, зарегистрирован в Едином реестре отечественного ПО - №14433 запись от 08.08.2022

Свидетельство о регистрации авторских прав в Роспатенте - № 2020664235.

Какие продукты зарубежных вендоров способен заместить Aladdin Enterpise CA

| Вендор | Продукт |

|---|---|

| Microsoft | Microsoft Certificate Services (MSCS) |

Документация

Документация по последней релизной версии продукта 2.2.0

- Aladdin Enterprise CA 2.2.0 Компонент Центр сертификации. Руководство администратора (1 и 2 часть)

- Aladdin Enterprise CA 2.2.0 Компонент Центр сертификации. Руководство Оператора

- Aladdin Enterprise CA 2.2.0 Компонент Центр регистрации. Описание API

- Aladdin Enterprise CA 2.2.0 Компонент Центр регистрации. Руководство администратора

- Aladdin Enterprise CA 2.2.0 Компонент Центр регистрации. Руководство оператора

- Aladdin Enterprise CA 2.2.0 Компонент Центр сертификации. Описание API

Документация по сертифицированной версии продукта 2.0.1

- Aladdin Enterprise CA 2.0.1 Компонент "Центр сертификации". Руководство администратора, том 1 - май 2024

- Aladdin Enterprise CA 2.0.1 Компонент "Центр сертификации". Руководство администратора, том 2 - май 2024

- Aladdin Enterprise CA 2.0.1 Компонент "Центр сертификации". Руководство оператора - май 2024

- Aladdin Enterprise CA 1.2.0 Компонент "Центр валидации". Руководство администратора

Схема лицензирования

Существует три редакции продукта Aladdin Enterprise CA

- Базовая - AECA-BASIC-***

- Стандартная - AECA-CA-STANDART-***

- Корпоративная - AECA-CA-ENTERPRISE-***

Редакции различаются по составу компонентов.

Скачать сравнительную таблицу редакций (скачать).

Стоимость проекта рассчитывается индивидуально.