JaCarta Management System

Корпоративная система централизованного управления

- Учет аппаратных и программных средств аутентификации и ЭП

- Управление жизненным циклом токенов и программных средств аутентификации

- Отслеживание действий пользователей и администраторов

- Автоматизация применения политик ИБ

- Реализация сервиса усиленной (2FA) аутентификации

- Высокая производительность, масштабируемость и отказоустойчивость

- В состав системы входит высокопроизводительный сервер усиленной аутентификации (2ФА) JaCarta Authentication Server (JAS)

Что такое JaCarta Management System

Корпоративная система централизованного управления для:

Учёта и управления жизненным циклом аппаратных и программных средств аутентификации и электронной подписи, включая распространённые токены и смарт-карты различных поставщиков, "облачные" токены, хранящиеся на них объекты, считыватели смарт-карт, а также аппаратные и программные OTP-/U2F-аутентификаторы.

В состав системы входит производительный сервер усиленной аутентификации (2ФА) JaCarta Authentication Server (JAS) для предоставления второго фактора аутентификации компаниям, по той или иной причине не готовым к развёртыванию PKI-инфраструктуры или желающим обеспечить усиленную аутентификацию с использованием одноразовых паролей какой-то части своих сотрудников.

Учитывает аппаратные и программные средства аутентификации и электронной подписи, автоматизирует процесс поэкземплярного учёта СКЗИ

Управляет жизненным циклом токенов и программных средств аутентификации

Полностью автоматизирует применение политик ИБ

Предоставляет сервис самообслуживания

Реализует сервис усиленной (2FA) аутентификации

Обеспечивает высокую производительность, масштабируемость и отказоустойчивость

Отслеживает действия пользователей и администраторов

Входит в реестр отечественного ПО, соответствует требованиям регуляторов

Учёт аппаратных и программных токенов

Автоматизация учёта токенов JaCarta, Рутокен и ESMART, в том числе сертифицированных ФСБ России как СКЗИ или обладающих несколькими функциями. Учитываются владелец, номер, модель, а также объекты на токене и рабочие станции, использующие токены. Аналогичным образом учитываются "облачные токены" (КриптоПро DSS) и сертификаты, выпускаемые для личных хранилищ пользователей и рабочих станций. Также учитываются ридеры смарт-карт производства компании "Аладдин Р.Д."

Наряду с PKI-токенами JMS ведёт и учёт аппаратных OTP-\U2F- токенов, Messaging (SMS) аутентификаторов, а также программных OTP\PUSH аутентификаторов, реализованных с использованием разработанного "Аладдин Р.Д." мобильного приложения для двухфакторной аутентификации Aladdin 2FA или сторонних приложений Google Authenticator, Яндекс.Ключ и им подобных.

Для оформления бумажных документов, таких как отчёты и заявки на выдачу токена, реализована встроенная подсистема печати.

Полный контроль от выпуска до отзыва

Управлять токенами и программными средствами аутентификации на всех этапах их жизненного цикла, включая выдачу, перевыпуск и отзыв токенов и всех связанных с ними объектов (сертификатов, ключей, меток АПМДЗ и т.д.). Автоматическая синхронизация токенов и поддержка популярных удостоверяющих центров позволяют мгновенно приводить текущий парк токенов в актуальное состояние.

JMS поддерживает работу с популярными и распространёнными удостоверяющими центрами – Microsoft CA, КриптоПро 1.5 и 2.0, ViPNet 4.6 и Notary-Pro. В составе системы есть Офлайн-коннектор, позволяющий организовать работу с аттестованными удостоверяющими центрами, расположенными в изолированных контурах, не нарушая требований к информационной безопасности, предъявляемых к ним.

JMS также интегрируется с ресурсными системами (источниками информации о пользователях и рабочих станциях), в качестве которых может выступать Microsoft AD и Крипто Про.

Поддерживаются все токены и смарт карты линейки JaCarta, распространённые модели токенов и смарт-карт сторонних компаний-изготовителей (Рутокен, ESMART), а также аппаратные и программные OTP-, U2F-аутентификаторы, включая "облачные" токены (КриптоПро DSS).

Автоматическое исполнение политик безопасности

С помощью реализованного в JMS механизма профилей платформа связывает между собой такие сущности, как "пользователь", "токен", "программный или аппаратный OTP-/U2F-аутентификатор" или "объект на токене". Профиль представляет собой набор правил (политик), применяемых к перечисленным сущностям. Профиль может быть применён к контейнеру (OU) ресурсной системы, группе или отдельному пользователю. В профиле, например, можно указать параметры сертификатов, выпускаемых на токены пользователей из конкретной OU. Далее при соответствующей настройке включение нового пользователя в указанный OU вызовет автоматический выпуск для него указанного сертификата и запись его на токен в процессе синхронизации (применения политик). Исключение пользователя из OU вызовет автоматический отзыв его сертификата и удаление последнего с токена пользователя.

Реализован гибкий механизм фильтрации применения политик в том числе с использованием групп безопасности Microsoft Active Directory.

Удобный сервис самообслуживания пользователей

Благодаря реализованным в JMS классическому “толстому” клиенту и веб-порталу самообслуживания пользователи JMS в соответствии с установленными администраторами политиками имеют возможность выполнять все необходимые разрешённые операции жизненного цикла как аппаратных токенов/смарт-карт, так и объектов, хранящихся на них. Возможности самообслуживания в равной степени относятся к аппаратным OTP-\U2F- и программным PUSH\OTP\SMS аутентификаторам. Платформа позволяет реализовать внутренний (внутри периметра организации) и внешний порталы самообслуживания с отличающимися наборами разрешённых функций.

Сервис усиленной (2ФА) аутентификации

Высокопроизводительный сервер двухфакторной аутентификации JaCarta Authentication Server (JAS), входящий в состав JMS, обеспечивает организацию дополнительной защиты с применением аутентификации по одноразовым паролям (OTP-), стандарту U2F или программным токенам.

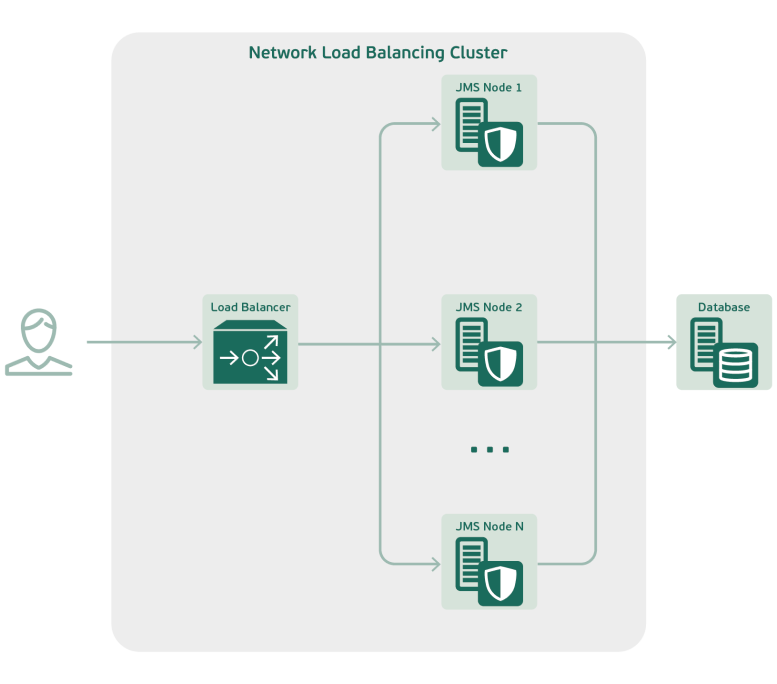

Неограниченные производительность, масштабируемость и отказоустойчивость

Система JMS спроектирована с учётом высоких требований к производительности и поддерживает как вертикальную (за счёт более производительного аппаратного обеспечения), так и горизонтальную (кластеризация) масштабируемость. Более того, реализованные технологии исключают практическую возможность отказа в обслуживании клиентского запроса.

Поддерживаются кластерные технологии (NLB) и распространённые аппаратные балансировщики нагрузки. Возможность резервного копирования настроек, базы данных системы, закрытых ключей и сертификатов.

На существующих внедрениях JMS обслуживает десятки тысяч пользователей (до 100 тысяч) без внесения каких-либо ощутимых задержек в работу администраторов и пользователей.

Начиная с версии 3.5, JMS проходит нагрузочные тестирования и оптимизацию по результатам тестирования на специально разработанном в облаке стенде, позволяющем имитировать практически любую нагрузку в самых разнообразных сценариях работы платформы.

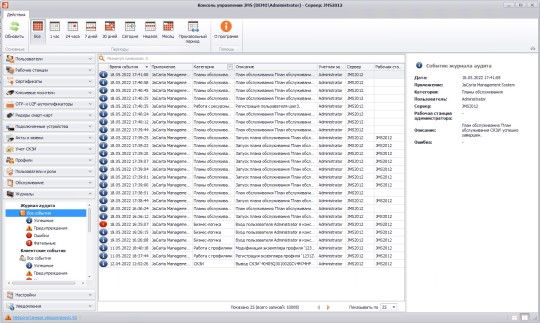

Автоматическое отслеживание действий пользователей и администраторов

В состав JMS входит мощная система журналирования, позволяющая фиксировать все события, связанные с управлением администраторами и эксплуатацией пользователями как токенов и объектов на них, так и программных и аппаратных OTP-/U2F-аутентификаторов.

Начиная с версии 3.7 в журнале событий также регистрируются события аутентификации. Система ведёт собственный служебный журнал с удобными возможностями фильтрации событий и настройки отчётов, что облегчает проведение отчётности, диагностику неисправностей и разбор конфликтных ситуаций.

Существует возможность выгрузки информации о событиях на сервер Syslog для интеграции с SIEM-системами.

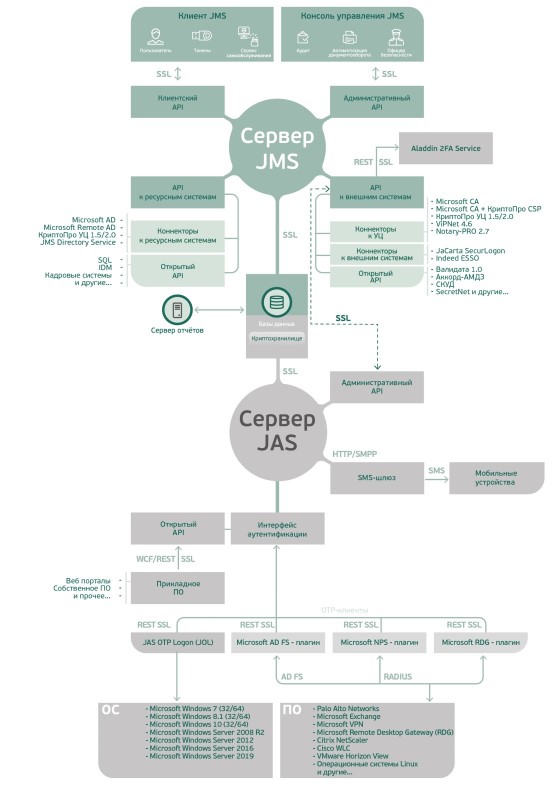

Архитектура JMS

Сервер JMS

Сервер JMS — ядро JMS, осуществляющее централизованное управление учётными записями пользователей, токенами, политиками и т.д. Может быть установлен как единичный сервер или развёрнут как кластер. Поддерживается виртуализация и резервное копирование закрытых ключей, баз данных и настроек системы.

База данных JMS

База данных JMS обеспечивает централизованное хранение информации об учётных записях пользователей JMS, токенах, объектах, выпущенных на токенах, политиках, настройках JMS и т.д. Значимая информация хранится в криптохранилище.

Криптохранилище

Криптохранилище — виртуальный объект (область базы данных), где хранятся критически важные данные (закрытые ключи, PIN-коды и т.д.). Криптохранилище создаётся в процессе первоначальной настройки конфигурации JMS.

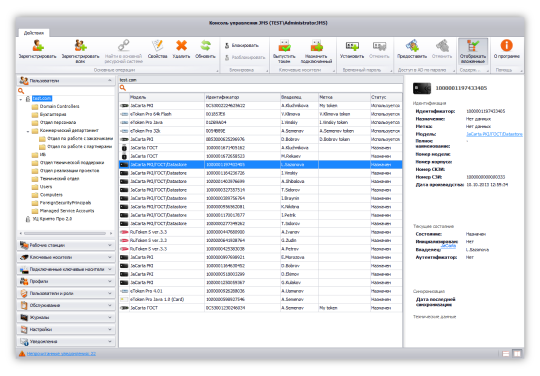

Консоль управления JMS

Консоль управления JMS — консоль администратора, позволяющая регистрировать пользователей, выполнять операции с токенами пользователей, настраивать профили выпуска, создавать и редактировать глобальные группы JMS, выполнять планы обслуживания. Доступ к объектам и операциям в консоли управления определяется полномочиями конкретного администратора в соответствии с назначенной ему ролью.

Клиент JMS

Клиент JMS — клиентский агент JMS на стороне пользователя, который выполняет функцию синхронизации содержимого токена с данными на сервере, а также позволяет пользователю выполнять ряд операций с токеном в рамках сервиса самообслуживания (выпуск, разблокировка, отзыв).

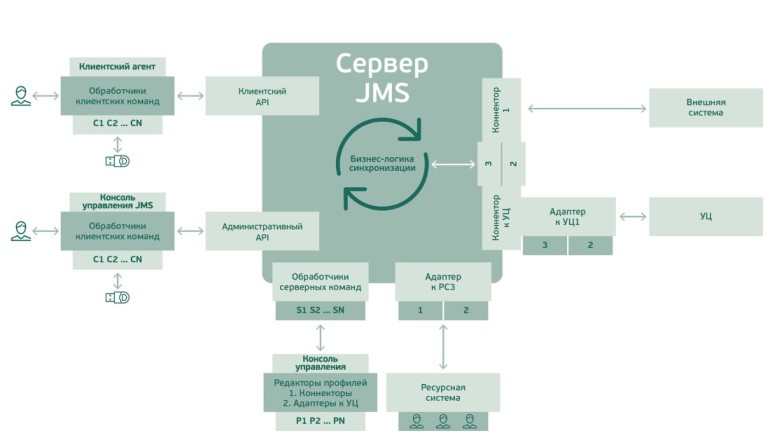

JMS Server API

JMS Server API — открытый API для разработки коннекторов к УЦ и ресурсным системам, собственного клиентского ПО, а также для интеграции с другими ИТ- и ИБ-системами предприятия.

SDK JMS 3.7.1

JMS предоставляет открытый серверный API, обеспечивающий дополнительные возможности по расширению функциональности системы с помощью добавления новых модулей, разработки коннекторов к УЦ и ресурсным системам, создания собственного клиентского программного обеспечения, а также интеграции JMS в существующие корпоративные системы.

Возможности расширения продукта

Схема точек расширения продукта с помощью SDK

Интеграция с внешней системой

Для интеграции JMS с внешней системой в сценариях, когда JMS является ведущей системой, необходимо применять коннектор. Коннектор к внешней системе позволяет в автоматическом режиме управлять данными, которые внешней системе требуется разместить на ключевом носителе (КН).

Для реализации прикладной логики чтения/записи данных на КН предоставляется возможность разработки собственного набора клиентских команд, которые будут выполняться в клиентском агенте и консоли управления при синхронизации КН.

Интеграция с Удостоверяющим Центром для выпуска сертификатов

Для интеграции JMS с новым типом Удостоверяющего Центра (УЦ) необходимо разработать адаптер к УЦ.

Адаптер к УЦ является расширением для встроенного в JMS коннектора – коннектора к УЦ. Коннектор к УЦ реализует общую логику работы с УЦ, а взаимодействия с конкретным типом УЦ коннектор осуществляет через адаптеры.

Интеграция с ресурсной системой

Для интеграции JMS с внешней системой, которая будет являться источником учетных записей пользователей и рабочих станций для JMS, необходимо разработать адаптер к ресурсной системе.

Создание собственного клиентского программного обеспечения

В стандартный комплект SDK описание клиентского API не входит. По запросу может быть предоставлен пример, выполняющий необходимые сценарии для встраивания в корпоративное ПО.

Отечественное ПО, соответствующее требованиям регулятора

Система JMS создана в России, является полностью отечественной разработкой и включена в Единый реестр отечественного ПО (№ 311). Ориентация на российского потребителя позволяет в полной мере удовлетворить потребности заказчиков, например, такие как учёт СКЗИ в соответствии с требованиями ФСБ России.

JMS сертифицирована ФСТЭК России на соответствие 4 уровню доверия и техническим условиям (сертификат соответствия № 4411 от 20 мая 2021 года).

Совместимость

| Класс ПО/ПАК | Вендор | Продукт | Сертификат совместимости |

|---|---|---|---|

| СУБД | ООО "ППГ" | Postgres Pro | |

| ООО "Газинформсервис" | Jatoba | сертификат | |

| Ключевые носители | SafeNet | Линейка КН eToken | |

| Компания "Актив" | Линейка КН Рутокен | ||

| ООО "АТ бюро" | Линейка КН ESMART | ||

| Криптопровайдеры | ООО "КРИПТО-ПРО" | КриптоПро CSP 3.6 | |

| КриптоПро CSP 3.9 | |||

| КриптоПро CSP 4.0 | |||

| КриптоПро CSP 5.0 | |||

| ОАО "ИнфоТеКС" | ViPNet CSP 3.2 | ||

| ViPNet CSP 4.0 | |||

| ViPNet CSP 4.2 | |||

| Компания "Актив" | Active CSP | ||

| Удостоверяющие Центры | ООО "КРИПТО-ПРО" | УЦ 1.5 | |

| УЦ 2.0 | |||

| ОАО "ИнфоТеКС" | ViPNet 4.6 | ссылка | |

| ЗАО "Сигнал-Ком" | Notary-PRO 2.7 | ||

| Ресурсные системы (Каталоги) | ООО "КРИПТО-ПРО" | УЦ КриптоПро 2.0 | |

| УЦ КриптоПро 1.5 | |||

| КриптоПро DSS | |||

| ООО "ГК Иннотех" | Эллес 1.10.0 | сертификат | |

| Межсетевые экраны, VPN-концентраторы etc | ООО "Юзергейт" | Линейка МЭ UserGate | сертификат |

| ООО "КРИПТО-ПРО" | VPN КриптоПро Ngate | сертификат | |

| АО "ИнфоТеКС" | ПАК ViPNet PKI Service 2.3 | сертификат | |

| Средства виртуализации | ООО "РЕД СОФТ" | РЕД Виртуализация | сертификат |

Основные функции JMS 3.7.1

-

Учёт аппаратных и программных объектов PKI-инфраструктуры

- Поэкземплярный учёт и регистрация аппаратных средств аутентификации и электронной подписи, используемых сотрудниками

- Автоматизация учёта всех электронных ключей (ЭК), в том числе сертифицированных СКЗИ. Учёт владельца, номера, модели и срока службы электронного ключа, хранящихся на нем объектов, а также рабочих станций, использующих этот носитель

- Регистрация новых аппаратных средств аутентификации и электронной подписи в пакетном режиме с использованием загружаемых в программный комплекс информационных файлов, полученных от поставщика аппаратных средств аутентификации и электронной подписи

- Учёт и инвентаризация ридеров смарт-карт

- Возможность добавить комментарий в соответствующее дополнительное поле в свойствах электронного ключа

-

Управление жизненным циклом электронных ключей и электронной подписи

- Управление всем жизненным циклом электронных ключей, включая выдачу, перевыпуск и отзыв ЭК и всех связанных с ними объектов (сертификатов, ключей, меток модулей доверенной загрузки и др.)

- Взятие под управление имеющихся электронных ключей (в том числе, содержащих сертификаты, выпущенные сторонними организациями), выпущенных ранее (при этом все ранее выпущенные объекты сохраняются на ЭК) с автоматическим включением в работу

-

Централизованное управление политиками ПИН-кодов в отношении электронных ключей

- Возможность установки ПИН-кода при выпуске электронных ключей через Клиент JMS

-

Формирование и вывод на печать актов и заявок на выдачу ЭК и сертификатов, а также значимых полей выпущенных сертификатов с отметками о выдаче и получении, что позволяет автоматизировать документооборот, связанный с жизненным циклом электронных ключей

- Возможность вывода имени контейнера сертификата в документ, сформированный по шаблону печати «Сертификат» и «Заявка на сертификат»

- Разблокировка ЭК пользователем в ручном (“запрос-ответ”) или автоматическом режиме

-

Автоматизация процессов выпуска и обновления сертификатов для аутентификации и электронной подписи согласно заданным политикам

- Автоматизация процессов выдачи электронных ключей сотруднику, персонализации электронных ключей, записи ключевой информации и аутентификационных данных в память электронных ключей

- В случае изменения политик безопасности автоматическое применение всех выполненных обновлений к содержимому электронных ключей без необходимости перевыпуска электронных ключей пользователей вручную. После применения изменённой политики автоматически перевыпускаются сертификаты на электронные ключи, подпадающие под неё

- В случае изменения личных данных пользователей автоматический запрос на выпуск новых сертификатов с изменившимися личными данными и запись их на электронные ключи. Исключается необходимость перевыпуска электронных ключей пользователей вручную

- Автоматическое управление профилями учётных записей SecurLogon (логин, пароль) на электронном ключе

- Автоматическое удаление пользователей, удаленных из ресурсных систем

-

Автоматизация процессов за счет выполнения планов обслуживания

- Работа планов обслуживания на ресурсных системах с большим количеством OU в домене Active Directory

- Постановка в очередь однотипных планов обслуживания

- Запуск планов обслуживания с фильтрацией по группам безопасности AD и глобальным группам JMS

- Запуск плана обслуживания с фильтрацией по задачам

-

Ролевая модель, делегирование

-

Гибкая ролевая модель безопасности c предустановленными ролями и возможностью создания собственных

- Стандартные роли системы – Пользователь, Оператор, Аудитор, Администратор ИБ, Запуск плана обслуживания, каждая из которых включает определённый набор прав

- Разграничение области действия роли в пределах иерархии объектов

-

Гибкая ролевая модель безопасности c предустановленными ролями и возможностью создания собственных

-

Работа с удостоверяющими центрами и сертификатами

- Выпуск цифровых сертификатов в автоматическом и полуавтоматическом (с одобрением выпуска оператором УЦ) режимах

- Выпуск сертификатов в УЦ Microsoft CA, КриптоПро 2.0, ViPNet 4.6, Notary-PRO 2.7 с помощью штатных коннекторов

- Работа с УЦ, в том числе с прошедшими аккредитацию, когда невозможно установить канал связи между JMS и УЦ в Offline режиме с помощью специального Offline адаптера

- Создание кастомизированных запросов на сертификат с возможностью выбора необходимых атрибутов пользователя для всех поддерживаемых УЦ и для Offline адаптера

-

Интеграция с продуктом КриптоПро DSS в следующих сценариях:

- Дублирование функций интерфейса оператора Крипто Про DSS в JMS

- Автоматизация работы с ключевыми парами, сертификатами и пр. объектами на HSM аналогично последним на физических КН (USB токенах, смарт картах)

- Поиск цифровых сертификатов в реестре рабочей станции и последующее управление ими

- Выпуск цифровых сертификатов в реестр ПК и TPM

- Отображение информации о всех выпущенных и найденных цифровых сертификатах на одном экране Сертификаты

- Контроль срока действия сертификатов и закрытых ключей с возможностью отправки оповещения о скором истечении действия сертификата на электронную почту

- Публикация сертификатов, выпущенных сторонними организациями, в Active Directory для последующей интеграции с системами электронного документооборота

-

Поддержка ресурсных систем

-

Управление ключами внешних пользователей посредством регистрации в программном комплексе пользователей из следующих баз учётных данных: Microsoft Active Directory и УЦ КриптоПро 2.0

- Поддержка кастомных атрибутов пользователя и возможность их обновления

- Связывание учётных записей пользователей из разных ресурсных систем по совпадающему атрибуту для исключения путаницы при назначении и дальнейшем управлении электронными ключами пользователей

-

Управление ключами внешних пользователей посредством регистрации в программном комплексе пользователей из следующих баз учётных данных: Microsoft Active Directory и УЦ КриптоПро 2.0

-

Ведение поэкземплярного учёта СКЗИ

-

Поэкземплярный учёт средств криптографической защиты информации (СКЗИ), в том числе учёт:

- регистрации в базе данных программного комплекса дистрибутивов, копий дистрибутивов, документации, лицензий СКЗИ, аппаратных модулей СКЗИ и носителей ключевой информации (электронные ключи JaCarta, eToken, Рутокен, ESMART, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP, ViPNet CSP), подлежащих учёту

- передачи экземпляров СКЗИ (электронные ключи JaCarta, eToken, Рутокен, ESMART, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP, ViPNet CSP и т.п.) и документации

- установки программных СКЗИ (КриптоПро CSP, ViPNet CSP) и лицензий на автоматизированные рабочие места (АРМ) пользователей

- Обнаружение и регистрация ранее установленных на АРМ пользователей КриптоПро CSP 3.6, 3.9, 4.0, 5.0, ViPNet CSP 4.2, 4.4 и лицензий на эти СКЗИ при наличии сетевого соединения между серверным компонентом программного комплекса, АРМ пользователя и наличии запущенного клиентского компонента программного комплекса на АРМ пользователя

-

Автоматическое создание в электронном журнале учёта СКЗИ событий, относящихся к регистрации, передаче пользователю, введению в эксплуатацию, выводу из эксплуатации, уничтожению экземпляров СКЗИ для следующих СКЗИ:

- Электронные ключи JaCarta, eToken, Рутокен, ESMART, сертифицированные ФСБ России как СКЗИ

- КриптоПро CSP 3.6, 3.9, 4.0, 5.0

- ViPNet CSP 4.2, 4.4

-

Ведение электронного журнала учёта ключевых документов и автоматическое создание в нем событий, относящихся к регистрации, передаче пользователю, введению в эксплуатацию, выводу из эксплуатации, уничтожению ключевых документов, созданных с использованием следующих СКЗИ:

- КриптоПро CSP 3.6, 3.9, 4.0, 5.0

- ViPNet CSP 4.2, 4.4

- Формирование отчёта по учитываемым СКЗИ – электронные ключи JaCarta, eToken, Рутокен, ESMART, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP 3.6, 3.9, 4.0, 5.0; ViPNet CSP 4.2, 4.4 и ключевым документам в форме, соответствующей требованиям приказа ФАПСИ №152 от 13.06.2001. Экспорт отчёта в распространённые форматы.

-

Поэкземплярный учёт средств криптографической защиты информации (СКЗИ), в том числе учёт:

-

Личный кабинет пользователя

-

Web-портал самообслуживания для пользователей с возможностью разделения точек подключения на портал, публикуемый внутри сети и публикуемый во вне

- Двухфакторный вход в портал самообслуживания с возможностью гибко настроить способы входа для первого и второго шага аутентификации

- Сервис самообслуживания для пользователей, позволяющий сотруднику самостоятельно совершать операции с электронными ключами – выпуск, отключение, синхронизация, блокирование, разблокирование, смена PIN-кода и замена ключа без обращения в ИТ- или ИБ-отделы

- Техническая поддержка и сопровождения пользователей, средств аутентификации и электронной подписи через клиентскую часть программного комплекса

- Возможность кастомизации дизайна порталов

- Функции самообслуживания также доступны и через клиентский компонент (Клиент JMS)

-

Web-портал самообслуживания для пользователей с возможностью разделения точек подключения на портал, публикуемый внутри сети и публикуемый во вне

-

Аудит действий администраторов и пользователей системы

- Журнал аудита (записи аудита административных операций)

- Журнал клиентских событий (записи событий, полученных с клиента)

- Журнал предупреждений (журнал событий, требующих особого рассмотрения у администратора)

- Журнал выполнения планов обслуживания (сведения о запуске, прохождении, результате выполнения планов обслуживания)

- Фильтрация событий, записываемых в журналы, поиск по вхождению

-

Возможности уведомления

- Оповещения об исчерпании лимита лицензий

-

Оповещение по e-mail для администраторов и пользователей по значимым событиям в системе

- Новый клиент для отправки почтовых уведомлений (MailKit вместо устаревшего SmtpClient)

- Оповещение пользователя посредством всплывающих уведомлений в клиентском компоненте

- Отправка событий журналов аудита на Syslog-сервер для возможности интеграции с SIEM-системами

- Отображение MessageID в сообщениях Syslog

-

Формирование отчётов

- Подготовка отчётности по электронным ключам, пользователям, СКЗИ, рабочим станциям, в том числе и по отдельным филиалам посредством настаиваемой подсистемы отчётов

- Формирование отчета по действующим на пользователя профилям и привязанным электронным ключам посредством отдельной задачи плана обслуживания пользователей.

-

Масштабируемость и отказоустойчивость

- Поддержка кластерных технологий (NLB) и распространённых аппаратных балансировщиков нагрузки

- Резервное копирование настроек и базы данных системы

- Резервное копирование закрытых ключей и сертификатов

Функциональные возможности JaCarta Authentication Server

Спецификация

| Системные требования |

» Сервер JMS

» СУБД

» АРМ пользователей (Клиент JMS, Консоль управления JMS)

|

||||||

| Модели поддерживаемых электронных ключей и ридеров смарт-карт |

JaCarta

ESMART

eToken

Рутокен

|

||||||

| Поддерживаемые УЦ |

|

||||||

| Ресурсные системы |

|

||||||

| Масштабируемость и отказоустойчивость |

|

||||||

| Территориальные ограничения использования продукта | Нет (ограничения есть только при использовании сертифицированных СКЗИ) | ||||||

| Необходимость наличия лицензий на распространение JMS | Нет (лицензия ФСБ России на распространение СКЗИ требуется при продаже электронных ключей с поддержкой российской криптографии, например, JaCarta ГОСТ, eToken ГОСТ, Рутокен ЭЦП) | ||||||

| Локализация (поддерживаемые языки) |

|

||||||

| Поддерживаемые СКЗИ (функция "Учёт СКЗИ") | В JMS реализована поддержка ключевых носителей, являющихся сертифицированными СКЗИ, таких, как JaCarta, Рутокен, ESMART, а также сертифицированных программных СКЗИ, например, КриптоПро и ViPNet CSP. Благодаря встроенным возможностям определения новых типов СКЗИ JMS позволяет вести учёт любых аппаратных и программных СКЗИ в соответствии с нормативными правилами регулятора (ФСБ России). | ||||||

| Возможность добавления других моделей электронных ключей | Есть (по запросу) | ||||||

| Сертификация |

ФСТЭК России Сертификат ФСТЭК России № 4411 от 20.05.2021 на соответствие ТУ и 4 уровню доверия позволяет использовать JMS для защиты информации в ИСПДн до 1 уровня включительно и при создании автоматизированных ИС до класса защищённости 1Г включительно. |

||||||

| Единый реестр отечественного ПО | JMS — первая корпоративная система управления жизненным циклом средств аутентификации, включенная в Единый реестр отечественного ПО (№ 311) и рекомендуемая к закупкам государственными и муниципальными органами власти (при наличии отечественного решения государственные структуры не могут приобретать аналогичное по функциям импортное ПО) | ||||||

| Масштабирование | От 100 до 1 000 000 токенов (использование JMS для работы менее чем со 100 токенами нецелесообразно) | ||||||

| Дополнительные возможности | В состав платформы JMS входит (опционально) производительный сервер усиленной аутентификации (2FA) JaCarta Authentication Service (JAS) |

Требования к аппаратному обеспечению кластера JMS 3.7.1

Таблица 1 – Требования к аппаратному обеспечению JMS

| Прогнозируемая нагрузка (число пользователей) |

300* - 3000** |

| Требования к серверу |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс—SATA/SAS Скорость канала до СУБД: 100 Мб/c (фактическая скорость) |

| Требования к серверу БД |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SATA/SAS Примечания: Postgres - max_connections = 500 |

Требования приведены с учетом обработки сервером самых сложных и ресурсоемких сценариев со следующим набором операций:

- Аутентификация пользователя

- Запрос профилей пользователя

- Запрос ключевых носителей

- Проверка необходимости синхронизации

- Синхронизация ключевых носителей

* Сервер обработает тяжелые сценарии 1000 пользователей за 1 минуту.

** Сервер обработает тяжелые сценарии 10000 пользователей за 10 минут.

Подавляющее большинство операций в процессе выпуска сертификатов выполняются в фоновом режиме без участия пользователя. Поэтому время 10-15 минут выглядит (подтверждено практикой) вполне адекватным.

Возможность вертикального масштабирования:

Дальнейшее увеличение характеристик сервера не дает значительного прироста производительности (итераций в секунду), упирается в предел транспортного модуля (WCF), поэтому дальнейшее увеличение производительности возможно только за счет горизонтального масштабирования.

Возможность горизонтального масштабирования:

Таблица 2 – Требования к аппаратному обеспечению кластера JMS

| Прогнозируемая нагрузка (число пользователей) |

3000 - 10000 |

10000 - 20000 |

20000 - 35000 |

| Число узлов в кластере |

2 |

3 |

4 |

| Требования к серверу* – узлу кластера |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс—SATA/SAS Скорость канала до СУБД: 100 Мб/c (фактическая скорость) |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс—SATA/SAS Скорость канала до СУБД: 1 Гб/c (фактическая скорость) |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс—SATA/SAS Скорость канала до СУБД: 1 Гб/c (фактическая скорость) |

| Требования к серверу БД |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 6 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SATA/SAS |

Процессор: 8 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 6 ГБ, Рекомендуется – 8 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SAS |

Процессор: 10-12 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 8 ГБ, Рекомендуется – 10 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SAS |

Если в качестве сервера используется виртуальная машина, то её характеристики задаются так, чтобы производительность была равной или большей, чем указанная в таблице.

Схема

Задачи импортозамещения и санкционной независимости

Корпоративная система управления жизненным циклом средств аутентификации JaCarta Management System (JMS) разработана в РФ, зарегистрирован в Едином реестре отечественного ПО - №311 запись от 08.04.2016

Какие продукты зарубежных вендоров способен заместить:

- Thales/Gemalto/SafeNet SAM (SafeNet Authentication Manager)

- Card Logic CMS

- HID ActivID CMS

Документация

Уважаемые коллеги.

Мы постоянно работаем над развитием нашего ПО, поэтому актуальные версии эксплуатационной документации отгружаем только вместе с актуальными дистрибутивами ПО.

Представленная для загрузки версия документации предназначена для общего ознакомления и не может быть использована для работы с актуальными версиями ПО. Просим иметь это в виду.

Новые возможности JMS 3.7 на 27.03.2025 г.

- Реализована поддержка токенов JaCarta 3

- Добавлено шифрование пароля в строке подключение к БД

-

Исправлены ошибки:

- Добавлена перезагрузка ключа в CSP если при шифровании данных мастер-ключом проблема Bad Key

- Медленная работа системы из-за проблем с быстродействием БД

- Возвращено событие "Пользователю ... выпущен сертификат ..."

- Пропадают Акты в карточке пользователя после выполнения плана обслуживания по умолчанию

- В консоли администратора не отображается необходимость смены PIN-кода подключенного КН

Новые возможности JMS 3.7 на 19.11.2024 г.

- Изменено лицензирование опции "Импорт пользователей из внешних ресурсных систем". Учитывается не регистрация пользователей, а пользователи с КН

- Добавлена строгая проверка типа данных из ресурсной системы

- Включение поддержки TLS версии выше 1.0 для syslog

-

Исправлены ошибки:

- Исправлено зависание планов обслуживания при потере связи с БД

- Нет данных в поле "Произвел установку" после синхронизации в случае если экземпляр СКЗИ был создан автоматически в результате импорта лицензии из файла

- В Client STS видны все TPM-носители, выпущенные на другие машины под одной УЗ

- Исправлена проблема с выполнением планов обслуживания, если используется фильтрация по группе, содержащей пользователей из чужих недоверенных доменов

- Проблема при генерации ГОСТовых ключей на Рутокен ЭЦП 3.0 с Крипто-Про CSP 5.0

- Не работает наследование профилей, если система при инициализации привязана к конкретной OU

Новые возможности JMS 3.7 на 31.05.2024 г.

- Добавлена поддержка ключевых носителей JaCarta NG

-

Исправлены ошибки:

- Не выпускаются OTP-токены для некоторых новых пользователей

- Дата в заголовке, формируемом JAS, передаётся на шлюз SMS в неверном формате

- План обслуживания удаляется из очереди, если он не начал выполняться через 5 минут

- Не приходят уведомления при ошибках в плане обслуживания OTP

- В свойствах КН время отображается в UTC

Новые возможности JMS 3.7 на 27.04.2024 г.

- Реализована диагностика отсутствия подключаемого редактора профиля (коннекторы, адаптеры)

- Реализовано отображение информации о параметрах запуска плана обслуживания в отчётах об их выполнении

- Реализовано серверное кэширование групп для планов обслуживания

- Добавлены события о работе с КН и сертификатами в журналах аудита и Syslog

- Добавлена возможность отключения отслеживания параметров лицензии при выполнении плана обслуживания

-

Исправлены ошибки:

- Разблокируются ОТП токены, заблокированные по неактивности по настройке: "Разблокировка пользователя"

- Медленно работают планы обслуживания при фильтрации профилей по группам

- Ошибка синхронизации с AD и последующее удаление УЗ

- Не учитывается часовой пояс при отправке e-mail письма о регистрации OTP-аутентификатора

- Исправлена логика обращения клиента JMS к серверу при перегрузке сервера JMS

- При выпуске OTP-аутентификатора нет проверки на недопустимые символы и комбинации в адресе электронной почты

- При аутентификации через ADFS или RDS + RDP неправильно передается IP адрес в журналах аудита

- При выпуске TPM со сменой PUK пользователем вместо PUK запрашивается PIN

- Не реализована обработка ошибки (пароль требует смены) для сценария аутентификации, когда на проверку передаётся более одного фактора

- Файлы инициализации TPM хранятся в открытом виде

- Ошибка в логике настройки профиля выпуска сертификатов для опции «Удалять контейнер после отзыва»

- TPM: Не работает проверка требований к PIN при его смене и разблокировке

Новые возможности JMS 3.7 на 01.11.2023 г.

- Реализована отправка текущего времени и версии JAS на сервер A2FA

- Неуспешные события аутентификации JAS фиксируются в журналах, даже если пользователь в JAS не найден

- В журнал аутентификаций добавлена информация об IP адресе клиента и IP адресе Radius сервера, откуда пришел запрос

- Расширен аудит изменения списка операций в роли

- Расширен аудит изменения кастомных атрибутов пользователя

-

Исправлены ошибки:

- Проблема бесконечного обновления КН в Консоли управления JMS при подключении JCWebPass (JC600)

- Ошибка входа по OTP который был удалён из JMS

- Не перезапускается служба после зависания плана обслуживания

- Ошибка блокировки токена по неактивности

- Ошибка ротации логов

- NPS-Plugin. Для всех протоколов кроме PAP, аутентификация по Push инициируется только после успешного завершения внутренних взаимодействий в NPS (AccessAccept)

- Отключена отправка уведомлений в A2FA (метод /pushAuthOk) об успешной аутентификации по Push (по событиям Accounting), т.к. это давало наводки на PEAP аутентификацию

- Ошибка при выпуске токена после прохождения ввода PIN: Используйте класс CPkcs11Auth для аутентификации

- Ошибка установки метки на КН (eToken PRO 64k) при выпуске через клиент JMS. Пользователь не авторизирован

Новые возможности JMS 3.7 на 11.08.2023 г.

- Реализованы предупреждения об исчерпании лимита лицензий JMS и JAS (A2FA)

- Реализован перевыпуск JAS-токенов при изменении учетных данных пользователя

-

Реализован JAS Radius Server

- Реализована аутентификация по OTP, Messaging, Push-токенам

- Реализована аутентификация с перенаправлением на сторонний RADIUS-сервер

- Реализовано определение доступных средств аутентификации

- Реализован ручной / автоматический выбор доступных средств аутентификации

- Реализовано указание домена по умолчанию

- Реализована возможность смены пароля пользователя через JAS

- Реализована проверка вхождения пользователей в группы LDAP-каталога

- Реализована возможность проверки «второго фактора» первым

- Реализована возможность задавать индивидуальные настройки для каждого RADIUS-клиента

- Реализована проверка членства в группе при однопроходном режиме

- Для однопроходного режима реализована аутентификация по Push

- Реализовано проксирование запросов на внешний RADIUS-сервер в однопроходном режиме

- Реализована проверка статуса активации токенов в A2FA

- Реализован API для мониторинга статуса сервиса

- Добавлена кастомизация текстовых сообщений пользователю

- Изменен формат настроек проверки вхождения пользователя в группу и логика установки 25 атрибута

- Реализовано получение UPN-суффиксов из LDAP-каталогов

- Исправлены ошибки, внесены улучшения

Новые возможности JMS 3.7 на 18.05.2023 г.

- Реализована кастомизация темы письма при отправке QR-кодов

- Реализована проверка статуса активации OTP- и Push-токенов, выпущенных через сервис Aladdin 2FA (JAS – CheckAuthAvailablity)

- Реализована кастомизация текста ответа Radius для двухпроходного режима

- Произведена корректировка ссылок на приложение A2FA в email шаблонах

- Реализована возможность установки ПИН-кода при выпуске электронных ключей через JMS клиент

- Реализована поддержка кастомных атрибутов пользователя

- Реализовано API для регистрации и обновления кастомных атрибутов

- Реализованы настройки управления заголовками, требуемые для интеграции с некоторыми SMS-шлюзами

- Реализована поддержка аппаратной генерации ключевой пары для Рутокен ЭЦП

- Исправлены ошибки, внесены улучшения

Новые возможности JMS 3.7 на 02.03.2023 г.

- Реализовано автоматическое удаление пользователей, удаленных из ресурсных систем

- Реализована доработка настроек механизма отправки SMS

- Реализовано расширение логирования взаимодействия с сервисом Aladdin 2FA

- В e-mail шаблон выпуска OTP- и Push-токенов через сервис Aladdin 2FA добавлена ссылка для автоматической регистрации аутентификатора с мобильного устройства

- Реализована доработка поиска событий по журналам JMS

- Реализована возможность вывода имени контейнера сертификата в шаблоны печатной формы «Сертификат» и «Заявка на сертификат»

- Исправлены ошибки, внесены улучшения

Новые возможности JMS 3.7 на 05.12.2022 г.

- Реализована автоматическая блокировка неактивных OTP-токенов

- Реализована автоматическая разблокировка OTP-токенов, заблокированных по перебору через определённый промежуток времени

- Оптимизирован текущий механизм блокировки токенов по перебору (для каждого из типов OTP-токенов отдельная настройка)

- Реализована выгрузка журнала аутентификаций JAS в машиночитаемом формате

- Реализована выгрузка списка OTP-токенов пользователей в виде отчета

- Реализована отправка по e-mail строки ручной регистрации OTP-аутентификаторов, выпущенных через сервис Aladdin 2FA. Строка ручной регистрации теперь так же доступна в разделе безопасного считывания QR-кода личного кабинета

- Добавлено поле <Комментарий> в свойствах электронного ключа

- Реализовано отображение имени контейнера сертификата в его свойствах. Появилась возможность выводить имя контейнера в документ, сформированный по шаблону печати «Сертификат»

- В события отзыва электронного ключа добавлен комментарий, указываемый при отзыве

- Устранены ошибки, повышена производительность

Новые возможности JMS 3.7 на 15.11.2022 г.

- Реализована возможность запуска планов обслуживания с фильтрацией по задачам

- Для плана обслуживания жизненного цикла OTP и плана обслуживания настроек личного кабинета реализован дополнительный параметр «Обрабатывать пользователей, зарегистрированных за последние Х часов»

- Реализовано отслеживание изменений номера телефона пользователя и обработка изменений в соответствии с политиками

- Обновление Messaging-токена

- Блокировка Messaging-токена

- Не предпринимать никаких действий

- Реализован отчет по действующим на пользователя профилям и привязанным электронным ключам, OTP-, Push-, SMS-аутентфикаторам

- Устранены ошибки, повышена производительность

Новые возможности JMS 3.7 на 01.10.2022 г.

- Реализована поддержка защищенной системы управления базами данных Jatoba в качестве отдельного типа СУБД

- Реализована поддержка TPM в качестве электронных ключей

- Реализовано отслеживание состояния OTP-аутентификаторов, выпущенных через сервис Aladdin 2FA

- Реализована поддержка Push-токенов в двухпроходном режиме NPS-плагина

- Реализован фильтр типов событий JAS для Syslog

- Добавлен MessageID в сообщения Syslog

- Реализован UI-конфигуратор плагинов NPS. ADFS, RDG

- Устранены ошибки, повышена производительность

Новые возможности JMS 3.7 на 01.08.2022 г.

- Изменена лицензионная политика JAS: Лицензия расходуется при выпуске аутентификатора пользователю. Выпуск дополнительных аутентификаторов пользователю не вызывает дополнительного расхода лицензий

- Реализована постановка в очередь однотипных планов обслуживания с возможностью указания приоритета

- Реализована возможность запуска планов обслуживания с фильтрацией по группам безопасности AD и глобальным группам JMS

- Реализована поддержка PUSH-аутентификации в ADFS-плагине

- Выполнен переход на новый клиент для отправки почтовых уведомлений (MailKit вместо устаревшего SmtpClient)

- Оптимизирована работа планов обслуживания на ресурсных системах с большим количеством OU в домене Active Directory

- Доработана настройка подключения SMS-шлюза для аутентификации по base64 (login\password)

- В JAS OTP Logon (JOL) реализована возможность стандартного входа по Логин\Пароль при удалённом подключении и Логин\Пароль\OTP при локальном входе

- Доработаны механизмы кастомизации портала ЛК

- Реализована поддержка TPM 2.0

- Устранены ошибки, повышена производительность

Новые возможности JMS 3.7 по сравнению с JMS 3.7

- Реализована возможность аутентификации по SMS через NPS-плагин

- Реализована поддержка PUSH-аутентификации в NPS-плагине

- Реализована смена просроченного или требующего замены пароля пользователя Windows через NPS-плагин

- Реализован личный кабинет пользователя web-портала с возможностью:

- Аутентификации в ЛК через JAS

- Самостоятельного выпуска и управления OTP, PUSH и SMS аутентификаторами

- Безопасного считывания QR-кода из личного кабинета для активации OTP и PUSH токенов

- Поддержаны алгоритмы генерации для программных OTP:

- HOTP

- RFC 4226 + HMAC-SHA-256 (6 цифр)

- RFC 4226 + HMAC-SHA-256 (7 цифр)

- RFC 4226 + HMAC-SHA-256 (8 цифр)

- TOTP

- RFC 6238 + HMAC-SHA-256 (6 цифр)

- RFC 6238 + HMAC-SHA-256 (7 цифр)

- RFC 6238 + HMAC-SHA-256 (8 цифр)

- RFC 6238 + HMAC-SHA-512 (6 цифр)

- RFC 6238 + HMAC-SHA-512 (7 цифр)

- RFC 6238 + HMAC-SHA-512 (8 цифр)

- HOTP

- В JAS OTP Logon (JOL) реализована возможность стандартного входа по Логин\Пароль при локальном входе и Логин\Пароль\OTP при подключении через RDP

- Новые e-mail шаблоны для приложения Aladdin 2FA с ссылкой на мобильное приложение в App Store/Google Play

- Реализован план обслуживания "Автоматическая регистрация пользователей и рабочих станций из каталогов ресурсных систем"

- Реализована возможность автоматической разблокировки пользователей и рабочих станций через план обслуживания

- В журналы аудита добавлено событие подключения чужого КН в рамках открытой пользовательской сессии

- Реализована поддержка защищённого протокола взаимодействия LDAPS

- Реализована возможность подключения к доверенному домену как к ресурсной системе AD

- Изменена логика получения сертификата из AD для монтирования Криптохранилища, если подключено более одной ресурсной системы

- Доработана логика работы с профилями SecurLogon

- Реализована возможность публикации внешних сертификатов в каталог AD

- Реализована функция принудительной синхронизация ключевых носителей по расписанию.

- Реализована возможность генерация контейнера КриптоПро CSP 5.0 через PKCS11 для JaCarta-2 ГОСТ и Rutoken ЭЦП 2.0

- Расширен перечень переменных для e-mail уведомлений

- Реализована логика перевода сертификатов с зависшим статусом в "Удалён"

- Реализована возможность обновления БД Postgres при обновлении JMS с предыдущих версий

- Реализована утилита миграции c JMS 3.7.1 на JMS 4LX (Linux)

- Реализована поддержка развертывания без административных прав на СУБД

- Реализована возможность автоматического ввода в эксплуатацию программных СКЗИ

- Реализована возможность формирования документов без печати (с отложенной печатью)

- Реализована возможность включения функции SSL\TLS соединения через GUI

- Реализована возможность настройкой в JMS включить функцию автоматического открытия пользовательской сессии в клиенте JMS

- Устранены ошибки, повышена производительность программного комплекса в целом