JaCarta Management System 4LX для Windows

Учёт и централизованное управление средствами аутентификации и электронной подписи, защищёнными носителями информации, средствами безопасной удалённой работы, аппаратными OTP/U2F-токенами, программными аутентификаторами типа PUSH/OTP/Messaging (SMS).

Реализует учёт и управление жизненным циклом аппаратных и программных средств аутентификации и электронной подписи, защищёнными носителями информации (ЗНИ) JaCarta SF/ГОСТ и средствами безопасной удалённой работы Aladdin LiveOffice, аппаратными и программными OTP/U2F-токенами, программными аутентификаторами типа PUSH/OTP/Messaging (SMS)

Предоставляет дополнительные функции для работы с ЗНИ и средствами безопасной удалённой работы

Работа с защищёнными носителями информации:

- аутентификация и авторизация пользователей в процессе монтирования скрытых разделов;

- централизованная запись ISO-образов на предназначенные для этого открытые и скрытые разделы;

- перепрошивка операционной системы (firmware) и другие операции.

Работа со средствами безопасной удалённой работы:

- персонализация (запись на прикладной раздел настроек для удаленного доступа);

- регистрация средств вычислительной техники (СВТ);

- обновление образов операционной системы (LiveOS), загрузчика (LiveBoot) и другие операции.

Сервис усиленной аутентификации:

В состав системы входит производительный сервер усиленной аутентификации (2ФА) JaCarta Authentication Server (JAS) для предоставления второго фактора аутентификации компаниям, по той или иной причине не готовым к развёртыванию PKI-инфраструктуры или желающим обеспечить усиленную аутентификацию с использованием одноразовых паролей какой-то части своих сотрудников.

Широкий набор функций для учета и управления

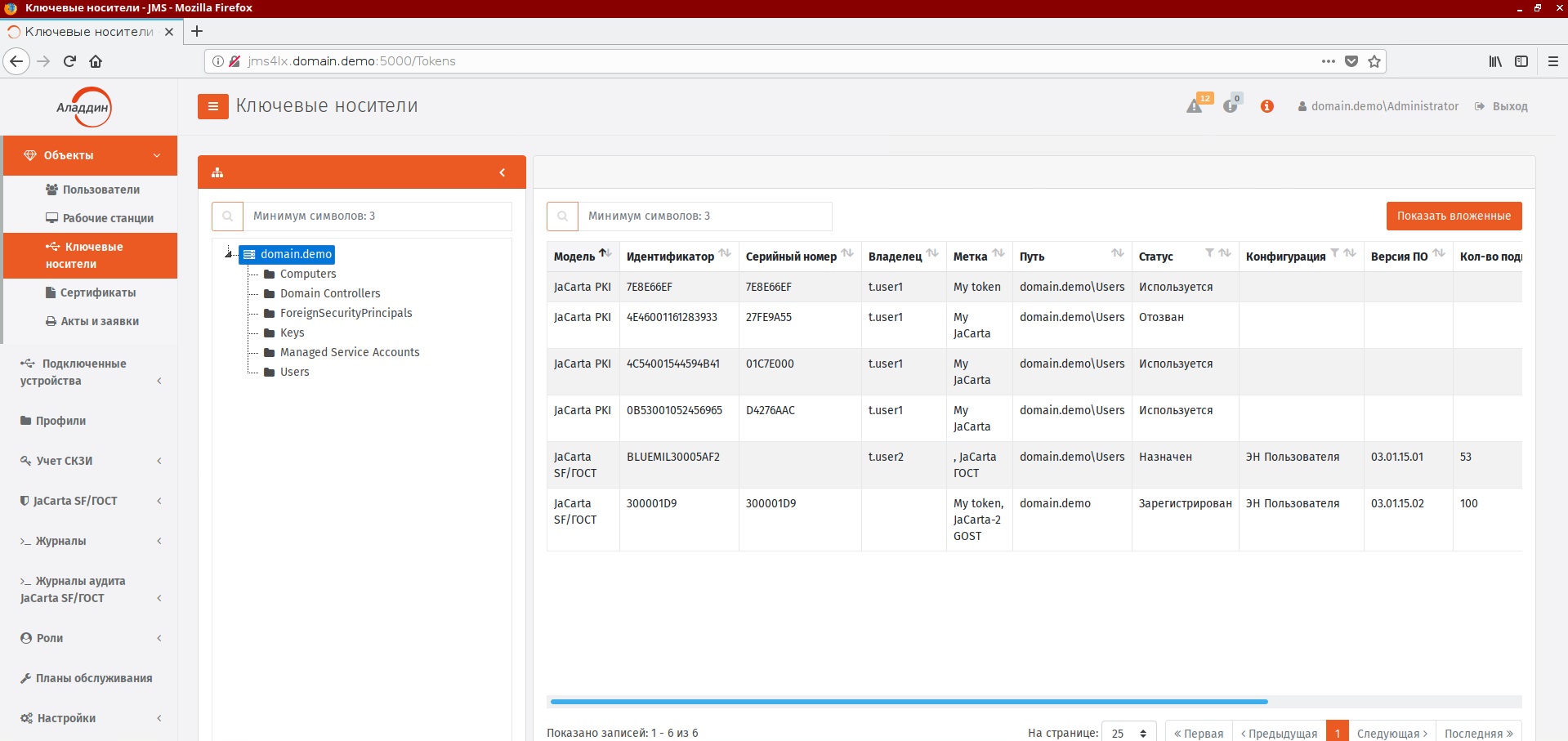

- Учёт аппаратных средств аутентификации и электронной подписи – электронных ключей (ЭК), а также защищённых носителей информации, таких как JaCarta SF/ГОСТ и средств обеспечения безопасной дистанционной работы Aladdin LiveOffice, используемых сотрудниками. Аналогичным образом учитываются аппаратные OTP/U2F-токены, Messaging (SMS), а также программные OTP/PUSH-аутентификаторы, реализованные с использованием разработанного "Аладдин Р.Д." мобильного приложения для двухфакторной аутентификации Aladdin 2FA или сторонних приложений Google Authenticator, Яндекс.Ключ и им подобных.

- Автоматизация учёта электронных ключей JaCarta, в том числе сертифицированных ФСБ России как СКЗИ или обладающих несколькими функциями. Учитываются владелец, номер, модель электронного ключа, а также объекты на нём и рабочие станции, использующие токены.

- Управление на всех этапах жизненного цикла ЭК, ЗНИ, Aladdin LiveOffice, включая их выдачу, перевыпуск и отзыв; и всеми связанными с ними объектами (сертификатами, ключами, метками модулей доверенной загрузки и др.).

- Взятие под управление имеющихся ЭК, ЗНИ, Aladdin LiveOffice, в том числе содержащих сертификаты, выпущенные сторонними организациями или выпущенные до внедрения JMS, с автоматическим включением их в работу.

Гибкие возможности интеграции c УЦ, ресурсными системами и средствами обеспечения ИБ

Взаимодействие с популярными и распространёнными удостоверяющими центрами (УЦ), такими, как Microsoft CA, Dogtag и др. Встроенный офлайн-коннектор, обеспечивает работу JMS с любыми удостоверяющими центрами, в том числе аттестованными или расположенными в изолированных контурах, не нарушая предъявляемых к данным УЦ требований к информационной безопасности.

- Интеграция с ресурсными системами – источниками информации о пользователях и рабочих станциях, в качестве которых может выступать не только FreeIPA, Samba AD, но и Microsoft AD.

- Работа со всеми ЭК линейки JaCarta, ЗНИ JaCarta SF/ГОСТ и СДР Aladdin LiveOffice.

Удобный сервис самообслуживания пользователей

Сервис самообслуживания пользователей позволяет сотруднику самостоятельно совершать операции с ЭК, ЗНИ и средством обеспечения безопасной дистанционной работы Aladdin LiveOffice, осуществляя их выпуск, отключение, синхронизацию, блокирование, разблокирование, смену PIN-кода, замену и отзыв без обращения в ИТ- или ИБ-отделы.

Пользователи также имеют возможность выполнять специфические для ЗНИ и Aladdin LiveOffice операции, такие как монтирование скрытых разделов и запись и обновление ISO-образов и микропрограммного обеспечения (МПО) для ЗНИ, регистрация средств вычислительной техники (СВТ) и перезапись ОС, пользовательских данных и загрузчика для Aladdin LiveOffice.

Сервис усиленной (2FA) аутентификации

Высокопроизводительный сервер, обеспечивающий дополнительный фактор аутентификации, JaCarta Authentication Server (JAS), входящий в состав JMS, обеспечивает организацию дополнительной защиты с применением аутентификации по одноразовым паролям (OTP/PUSH/SMS), а также по стандарту U2F.

Простая процедура миграции с предыдущих версий на Windows. Возможность эффективно работать в среде Linux/Windows

В процессе разработки JMS 4LX большое внимание было уделено упрощению процесса миграции и обеспечению возможности продуктивной работы решения на время переходного периода в смешанной среде Linux/Windows. Для этого разработаны:

- утилита миграции для переноса информации с MicrosoftSQL на PostgreSQL либо Jatoba;

- кроссплатформенное клиентское ПО, единообразно работающее как в среде Linux, так и в среде Windows.

Неограниченные производительность, масштабируемость и отказоустойчивость

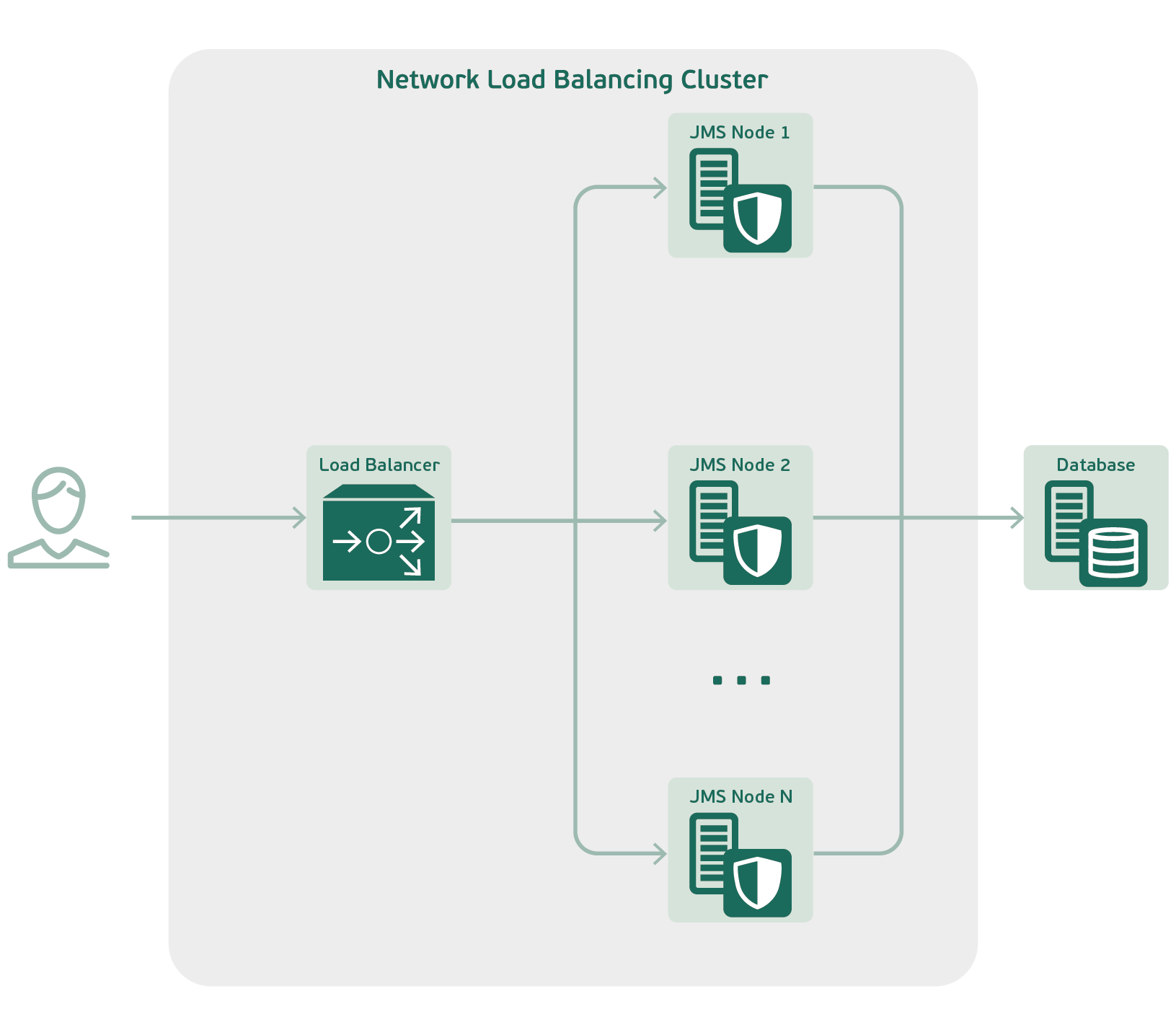

Система JMS 4LX спроектирована с учётом высоких требований к производительности и поддерживает как вертикальную (за счёт более производительного аппаратного обеспечения), так и горизонтальную (кластеризация) масштабируемость. Более того, реализованные технологии практически исключают возможность отказа в обслуживании клиентского запроса.

Поддерживаются кластерные технологии (NLB) и распространённые аппаратные балансировщики нагрузки. Реализована возможность резервного копирования настроек, базы данных системы, закрытых ключей и сертификатов.

На существующих внедрениях JMS обслуживает десятки тысяч пользователей (до 100 тысяч) без внесения каких-либо ощутимых задержек в работу администраторов и пользователей.

JMS 4LX проходит нагрузочные тестирования и оптимизацию по результатам тестирования на специально разработанном облачном стенде, позволяющем имитировать практически любую нагрузку в самых разнообразных сценариях работы платформы.

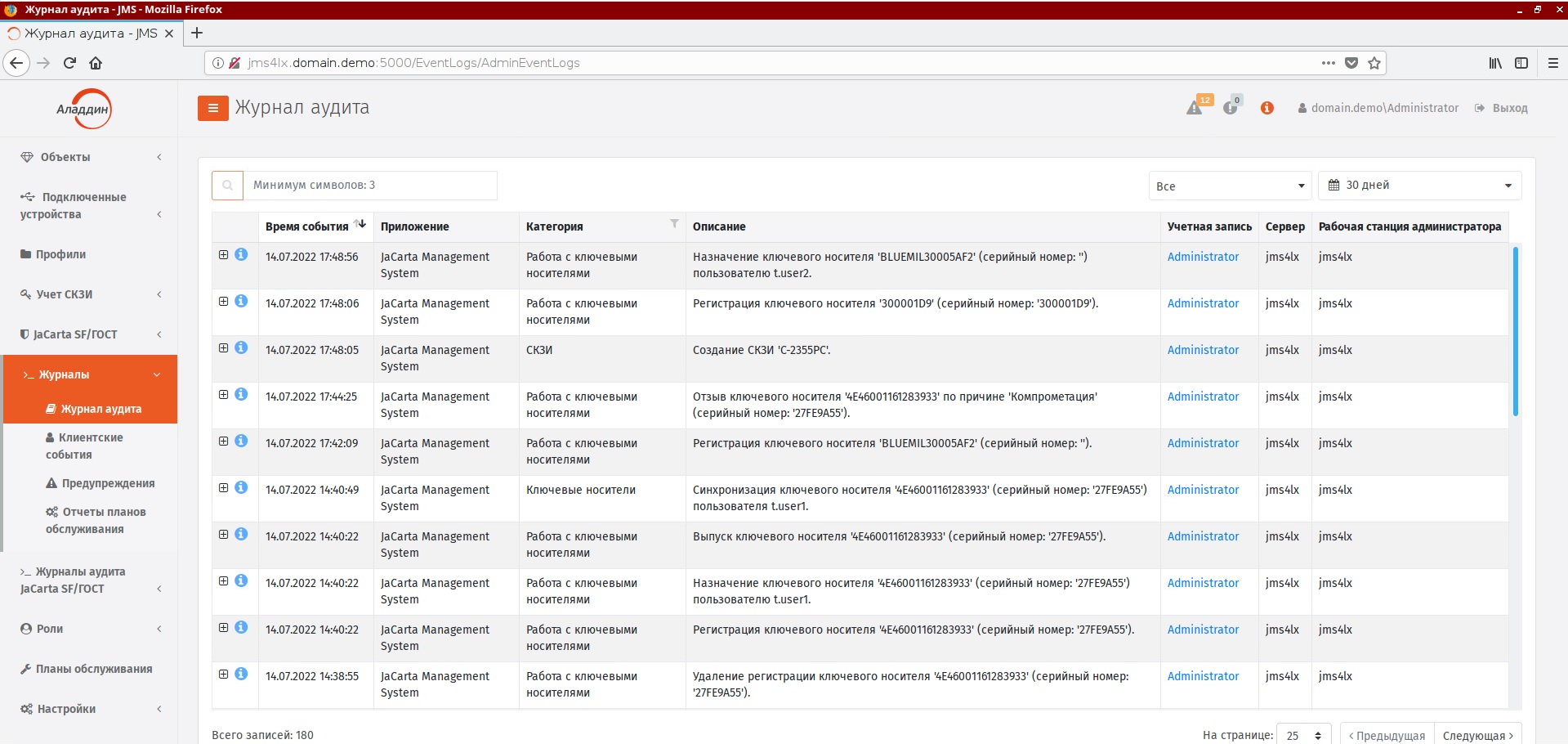

Автоматизированное отслеживание действий пользователей и администраторов

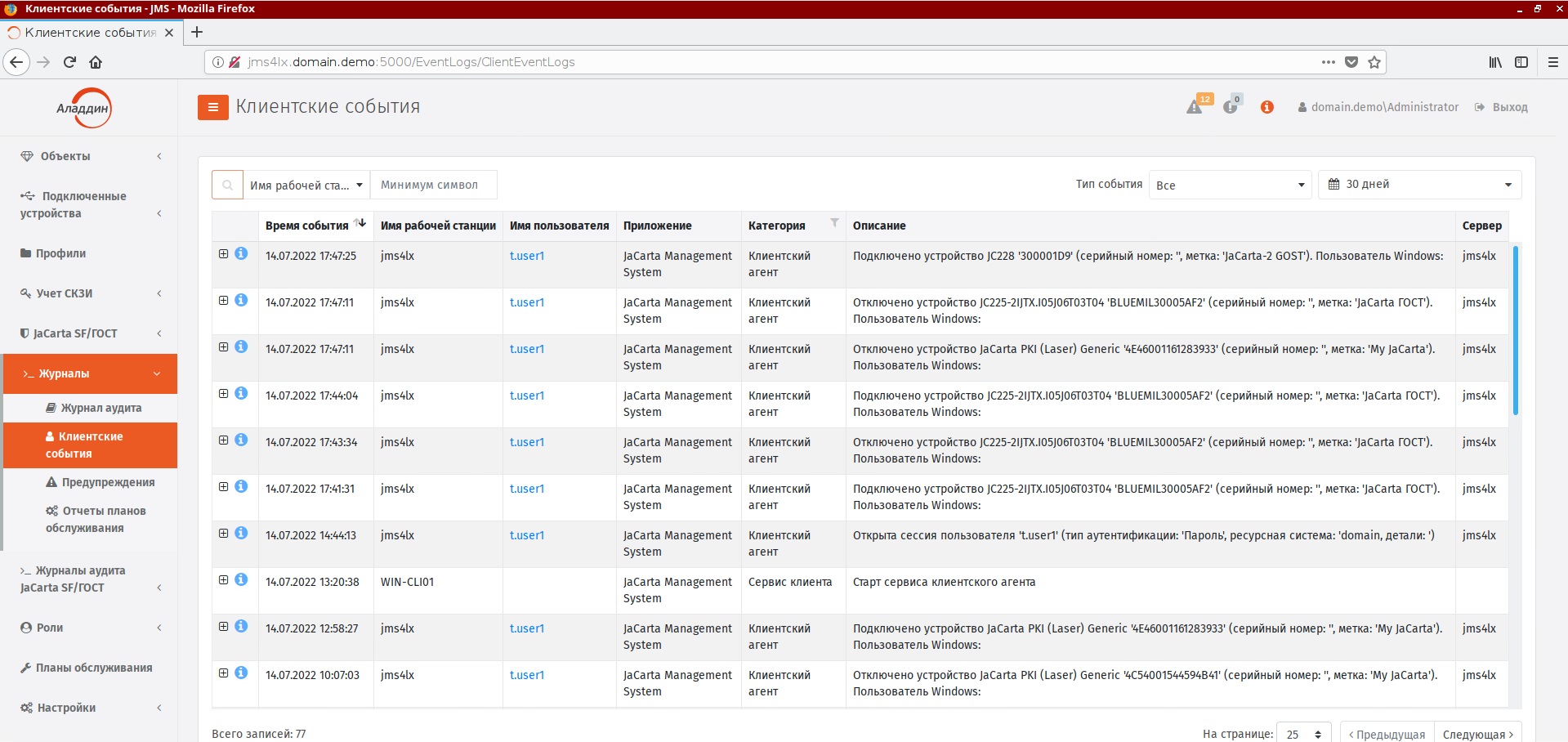

В состав JMS 4LX входит система журналирования, позволяющая фиксировать все события, связанные с управлением администраторами и эксплуатацией пользователями ЭК/ЗНИ/Aladdin LiveOffice, программных и аппаратные OTP-аутентификаторов и объектов на них. Система ведёт служебный журнал, что облегчает диагностику неисправностей и разбор конфликтных ситуаций.

В части ЗНИ система автоматически при каждой синхронизации собирает с подключённых ЗНИ журналы их использования, недоступные пользователю ЗНИ. В журналах содержится информация обо всех фактах использования или попыток использования ЗНИ – подключения, попыток монтирования (удачных/неудачных) и т.д.

Удобная настраиваемая подсистема экспорта журналов позволяет в любой момент получить информацию обо всех событиях в системе в нужном разрезе.

Все события, связанные с управлением ЭК/ЗНИ/Aladdin LiveOffice/программных и аппаратных OTP-аутентификаторов и эксплуатацией ЗНИ, а также с аутентификацией по OTP-аутентификаторам, могут быть выгружены на сервер Syslog, что означает возможность интеграции платформы с любыми стандартными SIEM-системами.

В JMS 4LX реализована настраиваемая система уведомлений посредством отправки сообщений на e-mail, которая помогает администраторам отслеживать важные для них события: подключение нового токена/ЗНИ/Aladdin LiveOffice, окончание срока действия сертификатов на токене и т.д.

Входит в реестр отечественного ПО, соответствует требованиям регуляторов

JaCarta Management System 4LX для среды функционирования Windows представляет собой настоящее отечественное ПО.

Система JMS 4LX создана в России, учитывает специфику нашей страны и включена в Единый реестр отечественного ПО № 11249.

Ориентация на российского потребителя позволяет в полной мере удовлетворить потребности заказчиков, например, организовать учёт СКЗИ в соответствии с требованиями ФСБ России.

Технические подробности

Основные функции JMS 4 на Windows

Учёт средств аутентификации, электронной подписи и других совместимых средств обеспечения информационной безопасности

- Поэкземплярный учет и регистрация аппаратных средств аутентификации и электронной подписи, а также защищенных носителей информации JaCarta SF/ГОСТ (средство контроля отчуждения (переноса) информации со съёмных машинных носителей информации, защищённый носитель информации (ЗНИ)) и средств обеспечения безопасной дистанционной работы Aladdin LiveOffice (СДР), используемых сотрудниками;

- Автоматизация учёта всех электронных ключей (ЭК), ЗНИ и СДР в том числе сертифицированных СКЗИ. Учёт владельца, номера, модели и срока службы электронного ключа, а также объектов на нем и рабочих станций, использующих этот носитель;

- Регистрация новых аппаратных средств аутентификации и электронной подписи в пакетном режиме с использованием загружаемых в программный комплекс информационных файлов, полученных от поставщика аппаратных средств аутентификации и электронной подписи;

- Возможность добавить комментарий в соответствующее дополнительное поле в свойствах электронного ключа.

Управление жизненным циклом программных и аппаратных объектов PKI-инфраструктуры, защищенных носителей информации, средствами обеспечения безопасной дистанционной работы и другими совместимыми средствами обеспечения информационной безопасности

- Управление всем жизненным циклом электронных ключей, ЗНИ, СДР, включая выдачу, перевыпуск и отзыв ЭК, ЗНИ, СДР и всех связанных с ними объектов (сертификатов, ключей, меток модулей доверенной загрузки и др.);

- Взятие под управление имеющихся ЭК, ЗНИ, СДР (в том числе, содержащих сертификаты, выпущенные сторонними организациями), выпущенных ранее (при этом все ранее выпущенные объекты сохраняются на ЭК, ЗНИ, СДР) с автоматическим включением в работу;

- Централизованное управление политиками ПИН-кодов в отношении ЭК, ЗНИ, СДР;

- Формирование и вывод на печать актов и заявок на выдачу электронных ключей, ЗНИ, СДР и сертификатов, а также значимых полей выпущенных сертификатов с отметками о выдаче и получении, что позволяет автоматизировать документооборот, связанный с жизненным циклом ЭК, ЗНИ, СДР;

- Разблокировка ЭК пользователем в ручном («запрос-ответ») или автоматическом режиме.

Автоматизация процессов выпуска и обновления сертификатов для аутентификации и электронной подписи согласно политикам

- Автоматизация процессов выдачи электронных ключей сотруднику, персонализации электронных ключей, записи ключевой информации и аутентификационных данных в память электронных ключей;

- В случае изменения политик безопасности автоматическое применение всех выполненных обновлений к содержимому электронных ключей без необходимости перевыпуска электронных ключей пользователей вручную. После применения изменённой политики автоматически перевыпускаются сертификаты на электронные ключи, подпадающие под эту изменённую политику;

- В случае изменения личных данных пользователей автоматический запрос на выпуск новых сертификатов с изменившимися личными данными и запись их на электронные ключи, без необходимости перевыпуска электронных ключей пользователей вручную;

- Автоматическое управление профилями учётных записей SecurLogon (логин, пароль) на электронном ключе;

- Автоматическое удаление пользователей, удаленных из ресурсных систем;

- Автоматизация процессов за счет выполнения планов обслуживания:

- Работа планов обслуживания на ресурсных системах с большим количеством OU в домене Active Directory;

- Постановка в очередь однотипных планов обслуживания с возможностью указания приоритета;

- Запуск планов обслуживания с фильтрацией по группам безопасности AD и глобальным группам JMS;

- Запуск плана обслуживания с фильтрацией по задачам.

Ролевая модель, делегирование

- Гибкая ролевая модель безопасности c предустановленными ролями и возможностью создания собственных:

- Стандартные роли системы (Пользователь, Оператор, Аудитор, Администратор ИБ, Запуск плана обслуживания), каждая из которых включает определённый набор прав.

- Разграничение области действия роли в пределах некоторой иерархии объектов.

Работа с удостоверяющими центрами и сертификатами

- Выпуск цифровых сертификатов в автоматическом и полуавтоматическом (с одобрением выпуска оператором УЦ) режимах;

- Выпуск сертификатов на УЦ Microsoft CA;

- Выпуск сертификатов на УЦ Dogtag с помощью штатного коннектора;

- Работа с УЦ, в том числе с прошедшими аккредитацию, когда невозможно установить канал связи между JMS и УЦ в Offline режиме с помощью специального Offline адаптера;

- Создание кастомизированных запросов на сертификат с возможностью выбора необходимых атрибутов пользователя для УЦ Microsoft CA и для Offline адаптера;

- Отображение информации о всех выпущенных и найденных цифровых сертификатах на одном экране «Сертификаты»;

- Контроль срока действия сертификатов и закрытых ключей с возможностью отправки оповещения о скором истечении действия сертификата на электронную почту;

- Публикация сертификатов, выпущенных сторонними организациями, в Active Directory для последующей интеграции с системами электронного документооборота.

Поддержка ресурсных систем

- Управление ключами пользователей из различных ресурсных систем посредством регистрации в программном комплексе пользователей из следующих баз учетных данных: Microsoft Active Directory, FreeIPA, Samba AD DC;

- Связывание учетных записей пользователей из разных ресурсных систем по совпадающему атрибуту для избегания путаницы при назначении и дальнейшем управлении электронными ключами пользователей.

Ведение поэкземплярного учета СКЗИ

- Поэкземплярный учёт средств криптографической защиты информации (СКЗИ), в том числе учёт:

- регистрации в базе данных программного комплекса дистрибутивов, копий дистрибутивов, документации, лицензий СКЗИ, аппаратных модулей СКЗИ и носителей ключевой информации (электронные ключи JaCarta, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP, ViPNet CSP), подлежащих учету;

- передачи экземпляров СКЗИ (электронные ключи JaCarta, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP, ViPNet CSP и т.п.) и документации сотрудникам;

- установки программных СКЗИ (КриптоПро CSP, ViPNet CSP) и лицензий на АРМ пользователей.

- Обнаружение и регистрация ранее установленных на АРМ пользователей КриптоПро CSP 3.9, 4.0, 5.0 и лицензий на эти СКЗИ, при наличии сетевого соединения между серверным компонентом программного комплекса и АРМ пользователя и наличии запущенного клиентского компонента программного комплекса на АРМ пользователя (требуется JMS Web Agent(JWA) и JWA Tray);

- Автоматическое создание в электронном журнале учета СКЗИ событий, относящихся к регистрации, передаче пользователю, введению в эксплуатацию, выводу из эксплуатации, уничтожению экземпляров СКЗИ для следующих СКЗИ:

- Электронные ключи JaCarta, сертифицированные ФСБ России как СКЗИ;

- КриптоПро CSP 3.6, 3.9, 4.0, 5.0.

- Ведение электронного журнала учета ключевых документов и автоматическое создание в нем событий, относящихся к регистрации, передаче пользователю, введению в эксплуатацию, выводу из эксплуатации, уничтожению ключевых документов, созданных с использованием следующих СКЗИ:

- КриптоПро CSP 3.6, 3.9, 4.0, 5.0;

- ViPNet CSP 4.2, 4.4.

- Отображение нормативных документов после операций с СКЗИ;

- Формирование отчёта по учитываемым СКЗИ – электронные ключи JaCarta, сертифицированные ФСБ России как СКЗИ, КриптоПро CSP 3.6, 3.9, 4.0, 5.0; ViPNet CSP 4.2, 4.4 и ключевым документам в форме, соответствующей требованиям приказа ФАПСИ №152 от 13.06.2001. Экспорт отчёта в распространённые форматы.

Автоматизация работы с защищенными носителями информации JaCarta SF/ГОСТ

- Автоматизация следующих операций:

- Инициализации (запись атрибутов в соответствии с установленным администратором ПО JMS профилем; атрибуты профиля устанавливаются в соответствии с политиками ИБ, принятыми в организации);

- Разметка Flash-памяти ЗНИ на открытые/закрытые разделы, количество и размеры которых устанавливаются администратором ПО JMS в соответствии с политиками организации;

- Запись ISO-образов (при необходимости) из источников, расположенных по адресу, указанному администратором ПО JMS;

- Считывания журналов событий безопасности и попыток несанкционированного доступа с ЗНИ пользователей в процессе синхронизации и передачи их на сервер JMS для хранения в единой базе системы;

- Очистки журналов аудита с ЗНИ после успешной синхронизации;

- Обновления встроенного программного обеспечения;

- Обезличивания (приведения к заводским настройкам);

- Предоставления пользователю возможности доступа к закрытым разделам ЗНИ при условии успешной аутентификации в ПО JMS в соответствии с установленными администратором ПО JMS политиками использования ЗНИ;

- Предоставления пользователю возможности доступа к закрытым разделам ЗНИ с использованием предварительно подготовленных администратором ПО JMS файлов-контейнеров, передаваемых пользователю защищенным способом в случае невозможности подключения к серверу ПО JMS.

Автоматизация работы со средствами обеспечения безопасной дистанционной работы Aladdin LiveOffice

- Автоматизация следующих операций:

- Инициализации (создание пользователя и запись атрибутов в соответствии с установленным администратором ПО JMS профилем; атрибуты профиля устанавливаются в соответствии с политиками ИБ, принятыми в организации);

- Персонализации (запись на прикладной раздел настроек для удаленного доступа и реквизитов SecurLogon);

- Регистрации СВТ (средства вычислительной техники);

- Разблокировки СДР;

- Приведения к заводским настройкам.

Личный кабинет пользователя

- Web-портал самообслуживания для пользователей:

- Предоставление сервиса самообслуживания для пользователей, позволяющего сотруднику самостоятельно совершать операции с ЭК, ЗНИ и СДР, осуществляя их выпуск, отключение, синхронизацию, блокирование, разблокирование, смену PIN-кода, замену и отзыв без обращения в ИТ- или ИБ-отделы;

- Для ЗНИ функции управления доступом к монтированию скрытых разделов, перезаписи ISO-образов и перепрошивки встроенного программного обеспечения, смены PIN-кода пользователя, сбора журналов;

- Для СДР функции обновления образов, сбора журналов, смены пароля пользователя;

- Осуществление технической поддержки и сопровождения пользователей, устройств и объектов на них через клиентскую часть.

- Функции самообслуживания также доступны для электронных ключей и ЗНИ через «толстый клиент» на ОС Windows и ОС Linux, доступны функции быстрого доступа к ЗНИ с возможностью монтирования\размонтирования защищенного раздела.

Аудит действий администраторов и пользователей системы

- Журнал аудита (записи аудита административных операций);

- Журнал Клиентских событий (записи событий, полученных с клиента);

- Журнал предупреждений (журнал событий, требующих особого рассмотрения у администратора);

- Журнал выполнения планов обслуживания (сведения о запуске, прохождении, результате выполнения планов обслуживания;

- Журналы аудита JaCarta SF/ГОСТ (записи событий безопасности и НСД).

Возможность уведомления

- Оповещение по email для администраторов и пользователей по значимым событиям в системе;

- Оповещение пользователя посредством всплывающих уведомлений в клиентском компоненте;

- Отправка событий журналов аудита на Syslog-сервер для возможности интеграции с SIEM-системами:

- Отображение MessageID в сообщениях Syslog.

Формирование отчётов

- Формирование отчета по действующим на пользователя профилям и привязанным электронным ключам посредством отдельной задачи плана обслуживания пользователей;

- Экспорт данных с экранов журналов.

Масштабируемость и отказоустойчивость

- Поддержка кластерных технологий (NLB) и распространённых аппаратных балансировщиков нагрузки;

- Резервное копирование настроек и базы данных системы;

- Резервное копирование закрытых ключей и сертификатов.

| Системные требования |

» Сервер JMS

» Сервер СУБД

» JMS Web Admin

» JMS Web Agent

» Web-клиент из состава компонентов «Консоль управления JMS» и «JMS Web Agent»

» Клиент JMS, Консоль управления JMS («толстые клиенты»)

|

||||||||||||

| Модели поддерживаемых электронных ключей и других совместимых средств обеспечения информационной безопасности |

Электронные ключи

Защищенные носители информации

Средства обеспечения безопасной дистанционной работы

|

||||||||||||

| Поддерживаемые УЦ |

|

||||||||||||

| Ресурсные системы |

|

||||||||||||

| Масштабируемость и отказоустойчивость |

|

||||||||||||

| Территориальные ограничения использования продукта | Нет (ограничения есть только при использовании сертифицированных СКЗИ) | ||||||||||||

| Необходимость наличия лицензий на распространение JMS | Нет (лицензия ФСБ России на распространение СКЗИ требуется при продаже носителей с поддержкой российской криптографии, например, JaCarta-2 ГОСТ) | ||||||||||||

| Локализация (поддерживаемые языки) |

|

||||||||||||

| Поддерживаемые СКЗИ (функция "Учёт СКЗИ") | В JMS реализована поддержка ключевых носителей, являющихся сертифицированными СКЗИ, таких, как JaCarta-2 ГОСТ, а также сертифицированных программных СКЗИ, например, КриптоПро и ViPNet CSP. Благодаря встроенным возможностям определения новых типов СКЗИ JMS позволяет вести учёт любых аппаратных и программных СКЗИ в соответствии с нормативными правилами регулятора (ФСБ России). | ||||||||||||

| Возможность добавления других моделей электронных ключей | Есть (по запросу) | ||||||||||||

| Единый реестр отечественного ПО | JMS — Система управления средствами информационной безопасности JaCarta Management System 4LX для среды функционирования Linux, включенная в Единый реестр отечественного ПО (№ 11249) и рекомендуемая к закупкам государственными и муниципальными органами власти (при наличии отечественного решения государственные структуры не могут приобретать аналогичное по функциям импортное ПО) | ||||||||||||

| Масштабирование | От 100 до 1 000 000 устройств (использование JMS для работы менее чем со 100 электронными ключами и средствами информационной безопасности нецелесообразно) |

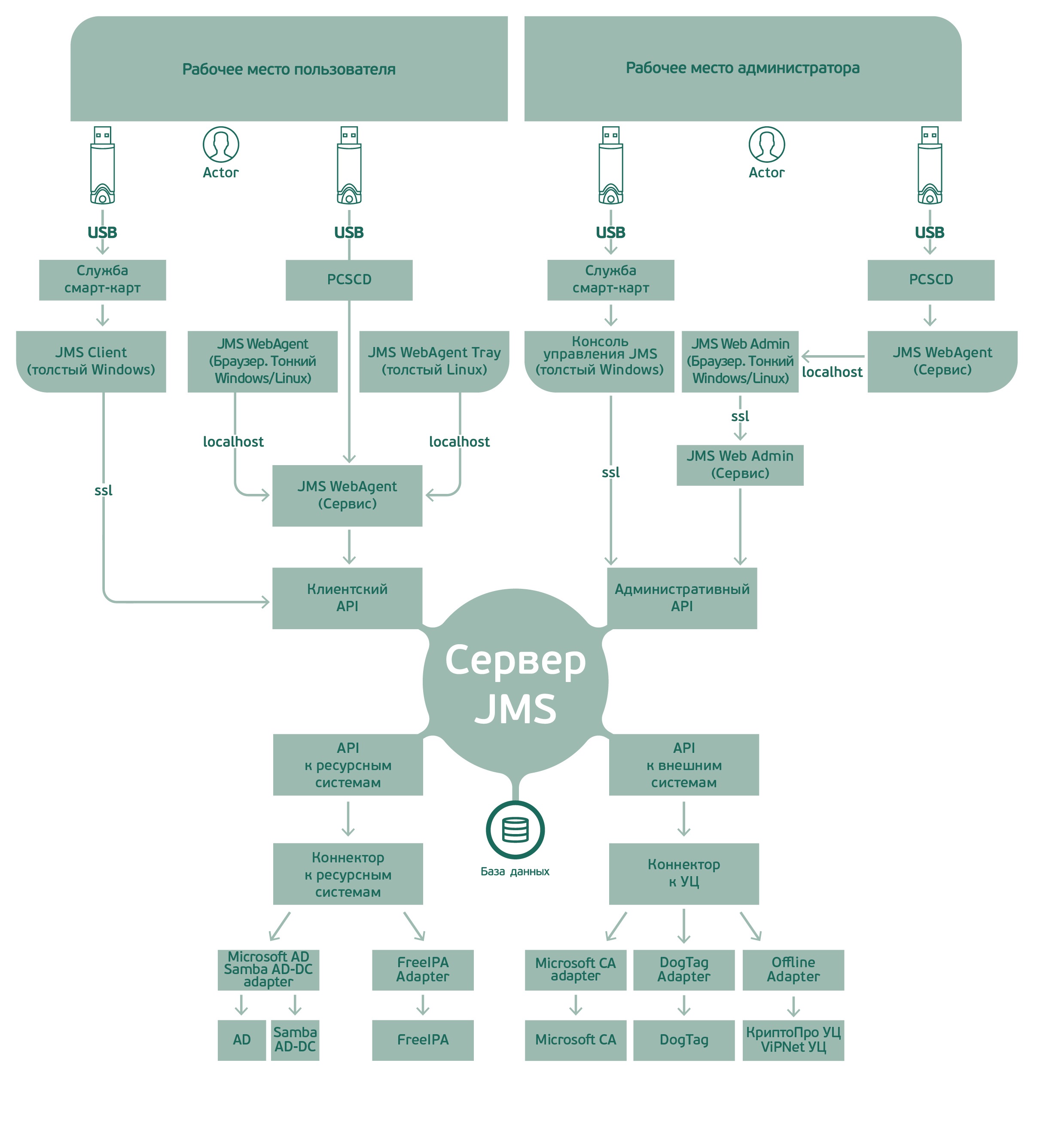

Архитектура JMS 4LX Windows

Сервер JMS

Сервер JMS — ядро JMS, осуществляющее централизованное управление учётными записями пользователей, токенами, политиками и т.д. Может быть установлен как единичный сервер или развёрнут как кластер. Поддерживается виртуализация и резервное копирование баз данных и настроек системы.

База данных JMS

База данных JMS обеспечивает централизованное хранение информации об учётных записях пользователей JMS, токенах, объектах, выпущенных на токенах, политиках, настройках JMS и т.д.

JMS Web Admin

JMS Web Admin работает как Web-сервис и позволяет регистрировать пользователей, выполнять операции с токенами пользователей, настраивать профили выпуска, создавать и редактировать глобальные группы JMS, выполнять планы обслуживания. Доступ к объектам и операциям в JMS Web Admin определяется полномочиями конкретного администратора в соответствии с назначенной ему ролью. Работает одинаково на ОС MS Windows и ОС семейства Linux.

Консоль управления JMS*

Консоль управления JMS — консоль администратора (толстый клиент), позволяющая регистрировать пользователей, выполнять операции с токенами пользователей, настраивать профили выпуска, создавать и редактировать глобальные группы JMS, выполнять планы обслуживания. Доступ к объектам и операциям в консоли управления определяется полномочиями конкретного администратора в соответствии с назначенной ему ролью. Работает только на ОС MS Windows.

JMS WebAgent

JMS WebAgent — сервис, работающий на стороне пользователя и на стороне администратора. Сервис реализует личный Web-кабинет пользователя на локальной рабочей станции, который выполняет функцию синхронизации содержимого токена с данными на сервере, а также позволяет пользователю выполнять ряд операций с токеном в рамках сервиса самообслуживания (выпуск, разблокировка, отзыв).

Помимо личного Web-кабинет пользователя, сервис позволяет взаимодействовать и ЭК, ЗНИ и пр. из страницы браузера JMS Web Admin и Личного кабинета пользователя.

JMS WebAgent Tray

Кроссплатформенный клиентский агент JMS на стороне пользователя, который выполняет функцию синхронизации содержимого токена с данными на сервере, а также позволяет пользователю выполнять ряд операций с ЭК, ЗНИ, СДР в рамках сервиса самообслуживания (выпуск, синхронизация, разблокировка, отзыв). Помимо этого, для ЗНИ позволяет монтировать\демонтировать скрытые разделы, выполнять сбор событий аудита, выполнять обновление микропрограммного обеспечения устройства и другие операции.

Клиент JMS*

Клиент JMS — клиентский агент JMS (толстый клиент) на стороне пользователя, который выполняет функцию синхронизации содержимого токена с данными на сервере, а также позволяет пользователю выполнять ряд операций с токеном в рамках сервиса самообслуживания (выпуск, разблокировка, отзыв).

*Только для JMS 4LX версии 4.0Требования к аппаратному обеспечению кластера JMS 4

Таблица 1 – Требования к аппаратному обеспечению JMS

| Прогнозируемая нагрузка (число пользователей) |

1000* - 10000** |

| Требования к серверу |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс — SATA/SAS Скорость канала до СУБД: 100 Мб/c (фактическая скорость) |

| Требования к серверу БД |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SATA/SAS Примечания: Postgres - max_connections = 500 |

Требования приведены с учетом обработки сервером самых сложных и ресурсоемких сценариев со следующим набором операций:

- Аутентификация пользователя

- Запрос профилей пользователя

- Запрос ключевых носителей

- Проверка необходимости синхронизации

- Синхронизация ключевых носителей

* Сервер обработает тяжелые сценарии 1000 пользователей за 1 минуту.

** Сервер обработает тяжелые сценарии 10000 пользователей за 10 минут.

Подавляющее большинство операций в процессе выпуска сертификатов выполняются в фоновом режиме без участия пользователя. Поэтому время 10-15 минут выглядит (подтверждено практикой) вполне адекватным.

Если для защиты информации в базе данных используется наложенное средство "Крипто БД", то производительность JMS уменьшается на 15 % в сценариях с резервным копированием ключевых пар сертификатов и перевыпуска с генерацией новых ключевых пар.

Возможность вертикального масштабирования:

Коэффициент масштабирования ~ 1,7 при увеличении количества ядер узла в 2 раза. При этом удельная загрузка отдельного ядра уменьшается, но это не обеспечивает комфортную работу в Консоли управления JMS (WebAdmin). При нагрузке процессора 55-65% наблюдаются значительные задержки при загрузке страниц в WebAdmin. Поэтому в одиночной инсталляции не рекомендуется использовать более 8 ядер и предлагается использовать кластерную конфигурацию.

Возможность горизонтального масштабирования:

Таблица 2 – Требования к аппаратному обеспечению кластера JMS

| Прогнозируемая нагрузка (число пользователей) |

8000 - 15000 |

15000 - 25000 |

25000 - 40000 |

| Число узлов в кластере |

2 |

2 |

3 |

| Требования к серверу* – узлу кластера |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс — SATA/SAS Скорость канала до СУБД: 100 Мб/c (фактическая скорость) |

Процессор: 8 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс — SATA/SAS Скорость канала до СУБД: 1 Гб/c (фактическая скорость) |

Процессор: 8 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 8 ГБ Жесткий диск: Min – 100 ГБ, Интерфейс — SATA/SAS Скорость канала до СУБД: 1 Гб/c (фактическая скорость) |

| Требования к серверу БД |

Процессор: 4 ядра, Частота ≥ 2.5 ГГц ОЗУ: Min – 4 ГБ, Рекомендуется – 6 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SATA/SAS |

Процессор: 8 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 6 ГБ, Рекомендуется – 8 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SAS |

Процессор: 10-12 ядер, Частота ≥ 2.5 ГГц ОЗУ: Min – 8 ГБ, Рекомендуется – 10 ГБ Дисковая память: RAID 1, 5 или 50, Min (суммарная емкость) – 200 ГБ, Интерфейс — SAS |

Если в качестве сервера используется виртуальная машина, то её характеристики задаются так, чтобы производительность была равной или большей, чем указанная в таблице.

Схема