Использование многофакторной аутентификации в Citrix на основе решений "Аладдин Р.Д." — вебинар

Статья Дмитрия Шуралёва, специалиста по работе с технологическими партнёрами компании "Аладдин Р.Д."

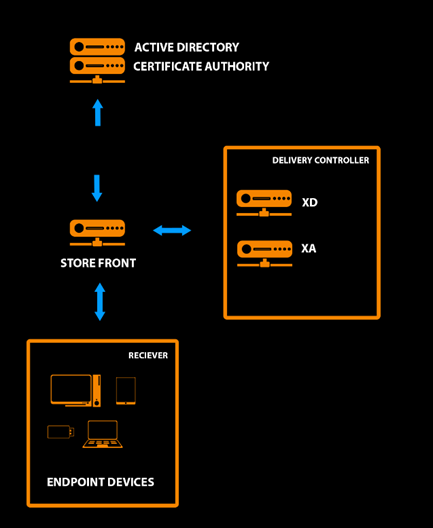

В одной из наших прошлых статей мы показывали, как реализовать двухфакторную аутентификацию в простом (локальном) сценарии через StoreFront.

Это выглядело так:

Пользователь с электронным ключом JaCarta осуществляет подключение, система запрашивает смарт-карту и открытый ключ на ней, пользователь вводит PIN-код. Карта разблокируется, для проверки пользователя сервис просит подписать ChallengeResponse сертификатом, который хранится на карте. После проверки учётных данных пользователь получает доступ либо отказ в обслуживании.

Недавно мы с коллегами из компании Citrix и учебного центра "Звёзды и С" провели совместный вебинар по многофакторной аутентификации в виртуальной инфраструктуре Citrix на основе PKI-инфраструктуры и решений компании "Аладдин Р.Д". Это был третий технический вебинар из цикла повышения безопасности Citrix. В ходе этой серии коллеги не просто рассказывают о способах повышения безопасности, но и показывают в live-режиме техническую настройку. В первую очередь, эта серия вебинаров интересна администраторам, инженерам, техническим специалистам.

В этот раз нас пригласили принять участие как компанию эксперта в области многофакторной аутентификации, с большим опытом, в том числе и работы с продуктами Citrix.

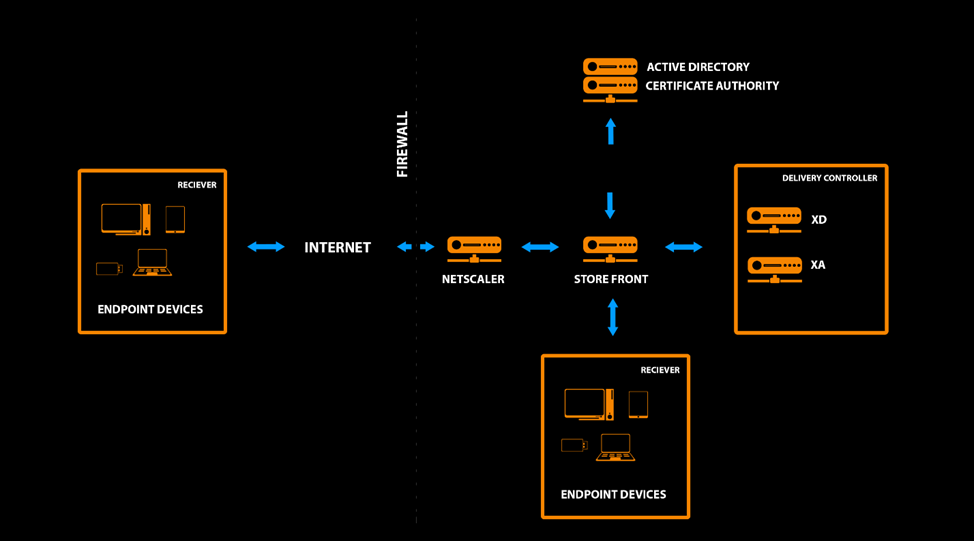

В ходе вебинара показывали, как настроить двухфакторку в не самых простых сценариях на NetScaler. В схему добавились NetScaler и внешняя сеть с внешними устройствами, в довольно общем виде схема выглядит так:

Принцип взаимодействия со смарт-картой для аутентификации схож с предыдущим. После предъявления JaCarta PKI (первый фактор) и её разблокировки путём ввода PIN-кода (второй фактор), происходит проверка учётных данных, после чего пользователь получает доступ либо отказ в обслуживании.

В ходе вебинара мы со своей стороны попытались отразить тренд диджитализации рабочих мест, развития формата BYOD и использования при этом различных "недоверенных" сетей с аспекта важности защиты виртуальной инфраструктуры от несанкционированного доступа и других атак, важности использования нескольких факторов аутентификации. Также рассказали о плюсах использования именно электронных ключей PKI. И в целом раскрыли темы для чего это нужно, как начать использовать многофакторную аутентификацию в Сitrix, и как это работает.

Затронули вскользь интересную тему аутентификации на основе одноразовых паролей, возможно, по теме OTP будет проведён отдельный вебинар. Если вам интересна эта тема, или имеются другие интересные вопросы, можете об этом нам написать.

Запись вебинара с нашим участием есть на Youtube канале Citrix_ru.

Темой следующего технического вебинара из серии повышения безопасности будет аутентификация в Citrix по ГОСТ-алгоритмам, с использованием решения "Привратник" от компании "Совинтегра". Данное решение работает с JaCarta ГОСТ в качестве защищённого носителя закрытого ключа и ГОСТ-сертификата. Этот вебинар состоится уже завтра, если поспешить, можно найти открытую ссылку на регистрацию на facebook citrix_ru.

На канале также доступны прошлые интересные технические вебинары этой серии:

- шифрование взаимодействия всех компонентов Citrix c использованием TLS;

- аутентификация по SAML, в примере продемонстрировано, как настроить аутентификацию в Сitrix через Google.

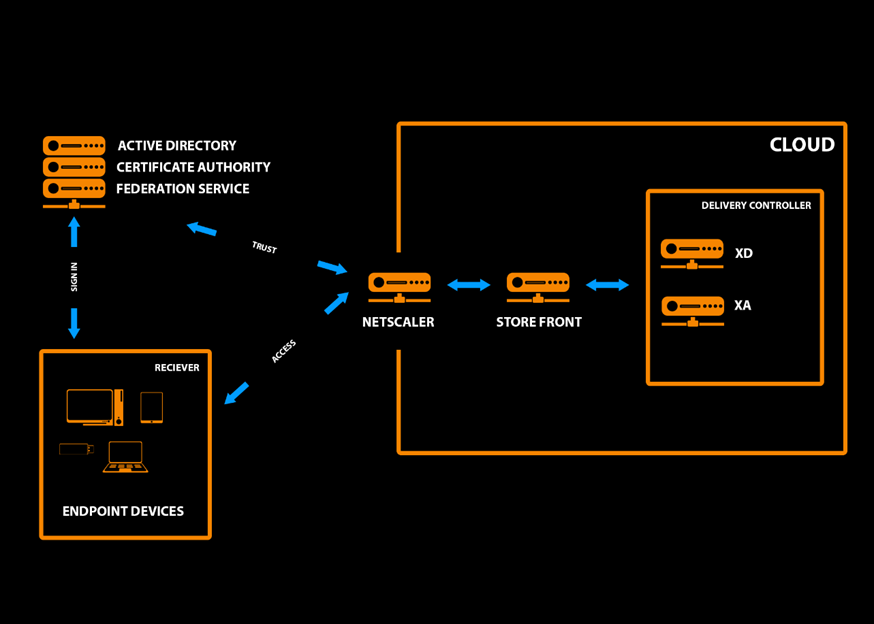

Дополню, что похожим образом, через ADFS, реализуется связка локальной AD c облачным Citrix, в том числе с аутентификацией по сертификатам. Как показано на схеме ниже.

Работает это так:

есть ряд внешних устройств и пользователи с электронными ключами JaCarta, которые пытаются получить доступ к пулу ресурсов через NetScaler. Далее система перенаправляет запрос пользователя на прокси-сервер для аутентификации. После успешной аутентификации пользователь перенаправляется в ЕК для двухфакторной аутентификации. Используя ключ JaCarta PKI, с расположенным на нем сертификатом, пользователь водит PIN-код. Система возвращает аутентификационные данные в ADFS, который, в свою очередь, возвращает данные в NetScaler. Далее пользователь получает доступ к пулу ресурсов, либо сообщение об отказе в обслуживании.