О конфиденциальности корпоративных сетей. Часть 1

Статья с упоминанием разработок компании "Аладдин Р.Д."

В статье рассматриваются вопросы обеспечения информационной безопасности в корпоративных сетях, подключенных к Интернет. Поднимается вопрос ничем не ограниченного сбора производителями программного обеспечения сведений о структуре сетей, настройках программного обеспечения, действий и предпочтениях пользователей. Делается вывод о необходимости законодательного ограничения действий производителей программного обеспечения по сбору телеметрических данных.

Ключевые слова: защита информации, информационная безопасность, критическая информационная инфраструктура, Майкрософт, производитель программного обеспечения, телеметрическая информация

Авторы статьи

Георгий Георгиевич Петросюк, директор департамента информационных технологий ФГБУ (petrosyukgg@nrczh.ru)

Иван Сергеевич Калачев, начальник отдела департамента информационных технологий ФГБУ "Национальный исследовательский центр "Институт имени Н. Е. Жуковского (kalachevis@nrczh.ru)

Андрей Юрьевич Юршев, кандидат технических наук, ведущий эксперт направления "Защита АСУ ТП" ГК "ИнфоВотч" (ay@infowatch.com)

Средства массовой информации насыщены сообщениями о взломах компьютерных сетей, а государство придает огромное внимание обеспечению безопасности информации, в том числе критической информационной инфраструктуры. Нам хотелось бы представить своё мнение относительно защищённости корпоративных сетей в современных реалиях.

В наше время большинство организаций для нормального функционирования бизнес-процессов вынуждены обеспечивать своим сотрудникам доступ в Интернет. Такое подключение вызвано необходимостью поиска различных материалов, продукции, проведения маркетинговых исследований, осуществления коммуникациии многого другого. Кроме того, почти неограниченный доступ к социальным сетям и интернет-сервисам иногда позиционируется в качестве определенного бонуса, чем сотрудники часто с удовольствием пользуются.

При регистрации в таких сетях и сервисах сотрудники часто вынуждены оставлять свои персональные данные, принимать пользовательские соглашения для доступа к тому или иному сервису. Как правило, такие соглашения принимаются без внимательного ознакомления с их положениями. Основания для этого у сотрудников имеются – ведь им предоставлен доступ, а остальное – это забота служб безопасности как самой организации, в которой работают сотрудники, так и уважаемых разработчиков программного обеспечения (ПО), известных своей заботой об ИБ пользователей производимой ими продукции.

Насколько такое предположение обоснованно? Попробуем в этом разобраться.

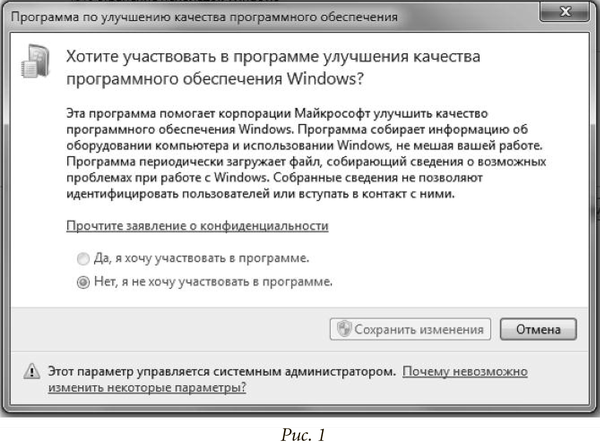

Традиционно для обеспечения защиты сетевого периметра стараются использовать самые современные межсетевые экраны с различными дополнительными функциями безопасности, такими как IPS/IDS, фильтры приложений и т. д. Такие средства обеспечивают защиту от внешних атак, определяют подозрительную активность во внутреннем трафике и пр. Однако возникает вопрос: можно ли обеспечить безопасность корпоративных сетей без обеспечения их защиты внутри периметра? Нужна ли она и как ее можно обеспечить? Что, если угроза безопасности с нашего же молчаливого согласия уже "проникла" внутрь инфраструктуры, раскрывает структуру корпоративной сети и передает информацию, "сливаясь" с обычным ежедневным потоком данных?Уже много лет производители программного и аппаратного обеспечения встраивают в свои решения функционал сбора так называемой "телеметрической информации" и предлагают пользователям своих продуктов (считая, в большинстве случаев, что все согласны с этим по умолчанию) участвовать в улучшении их качества, передавая необходимую им для этого информацию (зачастую, даже не указывая, какую именно) (рис. 1). Необходимо отметить, что объём собираемых производителями данных формируется по их собственному усмотрению, не ограничивается никакими нормами законодательства, которое, кстати, рассматриваемую проблему тоже пока фактически никак её регулирует.

Такое положение вещей приводит к тому, что при ближайшем рассмотрении объем собираемой производителями информации иногда просто поражает воображение. Возьмём, для примера, компанию Microsoft, продукты которой используются на большинстве личных и корпоративных компьютеров. Начиная с появления на рынке операционной системы (ОС) Windows 10, эта компания начала собирать очень внушительный объём данных со средств вычислительной техники пользователей, на которых такая ОС установлена. Причём такая деятельность вполне "законна", так как предусмотрена лицензионным соглашением Microsoft. А действующие законодательства подавляющего большинства стран совершенно не ограничивает корпорацию в её стремлении собирать данные организаций и граждан, купивших за свои деньги и установивших ОС Windows на своё оборудование. А с 2015 года, путём выпуска обновлений операционной системы, подобный функционал был реализован и в более ранних версиях ОС4 – Windows 7/8/8.1.

Какие же данные собирает Microsoft? Для ответа на этот вопрос можно посетить её официальную страницу 1, чтобы узнать состав собираемой информации, официально заявленный компанией. Ниже мы частично его приведём:

- наименование ОС, информация о её версии, сборке и языке;

- user ID, Device ID, Device class (Desktop, Server, Mobile);

- параметры устройства (параметры панели управления, параметры реестра);

- характеристики устройства (данные CPU, OEM, BIOS, HDD, RAM,является ли виртуальной машиной, видеокамера устройства);

- предпочтения и настройки для устройства (BitLocker, SecureBoot);

- данные о подключенной к устройству периферии (HWID);

- информация о сети устройства (IP address, Hostname, Domain, Proxy, GW, DHCP, DNS, AP MAC address, IMEI, MCCO, SSIDs, BSSIDs);

- данные об использовании приложений (SMS, MMS, VCards, входящие и исходящие звонки);

- настройки пользователя;

- health and crash информация об устройстве (log-файлы, файлы .doc, .ppt, .csv);

- данные о производительности устройства и его надежности;

- данные об обновлениях, установленных приложениях и истории установок;

- данные о потребляемом контенте (фильмы, телевидение, книги, музыка, фото);

- данные браузеров Microsoft и Cortana;

- данные о поисковой активности (текст, набираемый в поисковых строках, текст автозаполнения, URLs);

- информация о лицензии и дате покупки.

Из представленного перечня видно: собранной информации достаточно, чтобы точно знать – в какой стране, в какой сети, за каким межсетевым экраном и с каким локальным IP-адресом находится каждое средство вычислительной техники (да-да, телеметрия сейчас собирается и в серверных ОС Windows 2012/2016!) с установленной на нём ОС Windows, какова его аппаратная конфигурация, какое периферийное оборудование к ней подключено, какие программы на нём установлены и как они используются, какие средства и ПО информационной безопасности установлены, какие пользователи (а с учётом информации из Active Directory – с должностью и ФИО) работают на данном оборудовании, личные предпочтения этих пользователей, к каким сетям (в том числе и к производственным или закрытым) и через какое оборудование (в том числе и межсетевые экраны) подключены данные средства вычислительной техники и много другой информации.

Отсюда можно сделать вывод, что компания Microsoft досконально знает структуру корпоративной сети и архитектуру всех средств вычислительной техники любой организации, подключенной к Интернету, в которых используются операционные системы Windows и другое ПО Microsoft. К сожалению, таких сетей в настоящее время все-таки подавляющее большинство.

Согласно сообщениям в прессе 2, "ОС Windows 10 в изначальной поставке имеет встроенного клавиатурного шпиона, который все ваши нажатия клавиш отправляет в Майкрософт".

Однако не только ОС корпорации Microsoft собирают телеметрическую информациюи информацию для улучшения качества программного обеспечения, но и её прикладное ПО. Например, MS Office также по умолчанию собирает личную информацию своих пользователей.

Microsoft, как следует из её заявления о конфиденциальности, получают данные о пользователях и из сторонних источников. В настоящее время к ним относятся:

- брокеры данных, у которых Microsoft покупает демографическую информацию для дополнения собираемой самой корпорацией;

- социальные сети, при использовании которых пользователи предоставляют разрешение продукту Microsoft на доступ к своим данным в одной или нескольких социальных сетях;

- поставщики услуг, которые помогают получать сведения о местоположении пользователей по IP-адресу для применения соответствующих настроек локализации;

- партнёры, в сотрудничестве с которыми, Microsoft предоставляет совместные услуги или участвуют в совместных маркетинговых мероприятиях;

- общедоступные источники, например, открытые государственные базы данных или другие данные из общедоступного домена.

В результате, после получения данных из сторонних источников и корреляции их со своими данными, компания Microsoft становится обладателем очень большого объёма информации о каждом сотруднике, работающем в той или иной корпоративной сети. Ведь технологии сбора и обработки больших массивов данных были разработаны уже давно.

Таким образом получается, что вся информация, необходимая для проведения целенаправленной атаки практически на любую корпоративную сеть любой организации и в любой стране мира, уже есть, как минимум, у компании Microsoft. А надёжно ли защищена данная информация от хакеров? А не сотрудничает ли Microsoft со спецслужбами США? А есть ли потребность у этих спецслужб получать столь полные данные о корпоративных сетях организаций?

И ведь не одна же компания Microsoft такая передовая! Подобную информацию собирает Intel3, NVidia4, поставщики прикладного программного обеспечения, производители компьютерных игр (в особенности бесплатных), сетевого и вычислительного оборудования (рис. 2–4).

В связи с этим можно сделать вывод, что у большинства производителей программного обеспечения и части производителей серверного и коммуникационного оборудования подход к улучшению качества выпускаемой продукции аналогичен подходу компании Microsoft – это автоматически включенный сбор телеметрических данных и установленное по умолчанию согласие пользователей на участие в программе улучшения качества ПО. В ряде случаев пользователям об этом может не сообщаться, и/или до него не доводится полный объём собираемых данных. Иногда даже сама возможность отключения этой функции или отказа от такой "заботы" не предусматривается. При этом никакой закон не нарушается, так как нарушать-то и нечего! А обязательства о конфиденциальности у производителей почему-то носят в большинстве своём односторонний характер, да ещё и с отказом от ответственности.

Также нигде не разъясняется и то, каким образом происходит хранение и защита собираемой информации, никто не берёт на себя обязательств уведомлять конечного пользователя, если его данные были переданы (проданы) третьей стороне или украдены. При этом утечки пользовательских данных происходят регулярно. Взять для примера кражу данных Бюро кредитных историй Equifax (номеров кредитных карт около 209 тыс. человек и иных документов 182 тыс. человек), утечку данных Uber (имен 57 млн пользователей, их адресов электронной почты и номеров мобильных телефонов), утечку данных популярной клавиатуры для смартфонов AI.Type (клавиатура собирала на серверах все вводимые с её помощью данные, включая логины и пароли пользователей, а они были коррелированы с персональными данными пользователей и номерами IMEI их устройств).

Является ли сбор такой информации угрозой безопасности для корпоративных компьютерных сетей? Думаем, что да.

Попади такая информация к злоумышленнику, для проведения компьютерных атак не потребуется ни проводить разведку, ни выявлять бреши в защите: "всё уже собрано до нас" – бери и атакуй.

Следует также обратить внимание на то обстоятельство, что информация собирается производителем, который точно знает, какие уязвимости в какой версии его программного обеспечения существуют, что еще не закрыто, а если и закрыто, то какими "заплатками".

Кроме того, агрегированная информация о пользователях позволяет не только хакерам разного уровня и принадлежности воздействовать на пользователей с целью взлома систем, сбора различной информации и мошеннических действий, но и сотрудникам специальных служб, в частности – США, успешно проводить специальные операции информационной войны – целевым образом воздействовать на пользователей для возбуждения межнациональной розни, митингов, беспорядков и т. п. А возможность сбора данных из офисных программ ставит под угрозу сохранность коммерческой тайны и иной охраняемой законом информации.

Нам представляется, что уже давно пора на законодательном уровне ограничить производителей в ИТ-отрасли в сборе информации о пользователях их продукции, ограничив как объём собираемой таким образом информации, так и обеспечив возможность полностью отключать сбор этой информации сотрудниками организаций.

А кто еще собирает информацию о структурах и пользователях наших корпоративных сетей на вполне "законном" уровне?

В следующих статьях мы попытаемся рассказать и о них.

Все части статьи "О конфиденциальности корпоративных сетей"