О классификации процессов аутентификации. Часть 2

Статья Алексея Сабанова, заместителя генерального директора компании "Аладдин Р.Д."

Классификация

Классификацию по уровням доверия ("уровням гарантий", "уровням надёжности") лучше всего вести на основе простой шкалы по аналогии с установленными №63-ФЗ видами электронной подписи: простая, усиленная и строгая. Принцип классификации аутентификации по уровням доверия также должен базироваться на анализе рисков от атак на взаимодействующие стороны и сам процесс взаимодействия. Согласно данным работы [2], данная классификация должна учитывать применяемые технологии аутентификации, а также обеспечение целостности и конфиденциальности аутентификационной информации. Приведём краткое описание трёх уровней доверия аутентификации, предложенные в работе [1].

Простая аутентификация основана на традиционных многоразовых паролях и применяется с обязательным согласованием средств использования пароля и способов его обработки (например, хеширование, шифрование при передаче и хранении). Системы простой аутентификации на основе многоразовых паролей обычно обладают низкой стойкостью к атакам, поскольку, как правило, выбор аутентификационной информации основывается на относительно небольшом выборе слов. Существуют системы типизации общеупотребительных подходов к образованию паролей, которые легко запоминать (дата рождения, имена близких, название местности и т.д.). Кроме этого пароли можно перехватить, разгадать, подсмотреть или украсть.

Усиленная аутентификация базируется на более стойкой к атакам технологии ОТР (One-Time-Password, одноразовый пароль), при которой для каждого запроса на доступ используется новый пароль, действительный только для одного входа в систему. В зависимости от конкретной реализации применение ОТР может существенно повысить безопасность аутентификации. Одними из самых распространенных схем с ОТР являются системы аутентификации, в которых для доступа пользователя одноразовый пароль одновременно используется вместе с многоразовым паролем. Технологии генерации ОТР могут быть различными, наиболее часто употребляются схемы выработки одноразовых паролей "по событию" и "по времени". Стойкость ОТР определяется вектором инициализации аутентификатора [3].

Понятие "строгая" аутентификация в силу частого, но не всегда правильного употребления, нуждается в более полном рассмотрении. Основой идеей здесь является то, что проверяемая сторона в процессе защищённого обмена последовательно подписываемой сторонами информации доказывает проверяющей стороне обладание предварительно распределенным безопасным способом секретом (как правило, речь идет о закрытом ключе). По участию количества сторон в обмене строгая аутентификация может быть:

- односторонняя, типичным примером которой является однонаправленный протокол SSL, в котором требуется проверка сертификата только на стороне клиента;

- двухсторонняя (например, вариант SSL, когда проверяются сертификаты серверной и клиентских сторон);

- трехсторонняя когда к двум сторонам добавляется доверенная третья сторона (например, широко применяемый в корпоративных системах протокол Kerberos).

На рисунке показано, что многоразовые пароли, одноразовые пароли и аутентификация источника данных производятся посредством односторонней аутентификации. При этом отличие двух первых от процесса аутентификации источника данных состоит в том, что это процесс производится на основе PKI (инфраструктуры открытых ключей). Наиболее полно возможности PKI могут использоваться при применении электронной подписи и установлении доверительных отношений (двухсторонняя аутентификация сторон электронного взаимодействия).

По количеству используемых факторов аутентификацию можно классифицировать как однофакторную (простую), например, с помощью пароля; двухфакторную, как правило, с помощью носителя, в котором хранится цифровой сертификат и соответствующий ему закрытый ключ, вторым фактором является знание PIN-кода, позволяющего воспользоваться закрытым ключом для заверения сообщений при обмене; многофакторную.

При организации системы строгой аутентификации необходимо использовать, как минимум, двухфакторную схему, поскольку закрытый ключ и сертификат доступа необходимо безопасно хранить в смарт-карте или аналоге. Понятие "многофакторная" аутентификация, несмотря на частое употребление, воспринимается специалистами как не совсем корректно сформулированный термин. Единственный дополнительный фактор (под которым всегда понимается исключительно биометрия) может использоваться, строго говоря, только как дополнительное доказательство принадлежности данного устройства (и записанных в него аутентификаторов) его владельцу.

Можно продолжить классификацию аутентификации и по другим признакам, например: аутентификация на базе PKI или без него использования (см.рис.2, верхняя грань).

Особенности удалённой сетевой аутентификации

Удалённая аутентификация занимает особое место в классификации в силу сложности её корректной реализации, особенно для ИС общего пользования (публичное облако). Кроме перечисленной классификации возможных вариантов технической реализации необходимо учитывать последовательность и состав процедур.

Полный процесс удалённой аутентификации состоит из следующих процедур [2]: регистрация субъекта в центре регистрации (ЦР), хранение, предъявление идентификатора и аутентификатора, обмен, валидация электронного удостоверения (ЭУ) субъекта, принятие решения о прохождении претендента процедуры аутентификации. Каждая процедура состоит из связанных между собой подпроцессов.

Для наглядности в Таблице 2 приведены не только сами процедуры, но и указана критичность (подверженность атакам) основных процедур и место, где эти процедуры производятся (на сервере или клиенте). Одна из процедур, на которую необходимо уделять повышенное внимание – регистрация, включающая идентификацию субъекта, создание учётной записи, связывание, трансляцию доверия, подготовку, формирование или регистрацию аутентификатора, выдачу пользователю идентификатора, аутентификатора или устройства, содержащего аутентификатор. Самой уязвимой к различным атакам процедурой является хранение выданного (зарегистрированного) секрета, даже в устройстве [2].

Классификация средств идентификации и аутентификации

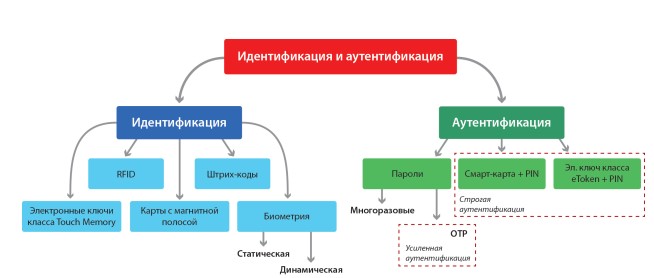

Так, представим классификацию средств ИА [4] с точки зрения применяемых в процессах идентификации и аутентификации технологий (рис.3).

Рис.3 Классификация средств ИА с точки зрения применяемых технологий

Как видно из рис. 3, многие используемые сегодня устройства не могут обеспечить высокий уровень защищённости аутентификационной информации в силу ограничений технологий, на которых они основаны. Например, если аутентифицирующая информация записана в электронный ключ Touch Memory, то она может быть скопирована злоумышленником и перенесена в такое же устройство и использована для доступа вместо владельца. Сами же ключи Touch Memory предназначены только для идентификации их обладателя. Заметим, что биометрические технологии, даже самые сложные, являются технологиями идентификации, например, одна из самых передовых технологий Match on Card предназначена строго для подтверждения факта обладания смарт-картой. Это дополнительный идентификационный фактор, который позволяет повысить общий уровень защищённости в корпоративной сети и повысить уровень персональной ответственности. Прежде всего, это защита от такого распространенного явления, как передача устройства сменщику, товарищу по работе (например, с целью утаивания от руководства факта своего отсутствия на рабочем месте).

Классификация аутентификации по уровню строгости

Рассмотрим подробнее, что правильно называть строгой аутентификацией. Строгой аутентификацией будем называть процесс взаимной (двусторонней) аутентификации, в котором каждая взаимодействующая сторона должна убедиться в подлинности друг друга.

Существуют схемы трёхсторонней аутентификации, в этом случае задача остается той же, но в процессе участвует третья сторона, которой априори доверяют взаимодействующие стороны.

По уровням строгости средства аутентификации предлагается разделить на следующие градации, расположенные по мере возрастания уровня защищённости.

Низший уровень – простая аутентификация:

- парольная аутентификация, пароль передается по сети в любом виде;

- пароль не передается по сети в открытом виде. Сравниваются хеши паролей - полученный от претендента и зарегистрированный, хранящийся на сервере.

Второй уровень – усиленная аутентификация, в качестве аутентификатора используются:

- одноразовый пароль;

- многоразовый пароль (учётная запись) + одноразовый пароль (ОТР);

- неквалифицированный сертификат доступа.

Третий уровень – собственно строгая аутентификация:

- квалифицированный сертификат доступа, секрет (ключ подписи) хранится в реестре;

- квалифицированный сертификат доступа, секрет (ключ подписи) хранится на незащищённом носителе (дискета, флешь - память);

- квалифицированный сертификат доступа, секрет (ключ подписи) хранится в защищённом хранилище (после генерации установленным на АРМ CSP импортируется из оперативной памяти компьютера в смарт-карту, USB-ключ), доступ к секрету защищён PIN-кодом;

- квалифицированный сертификат доступа, секрет (ключ подписи) генерируется средствами смарт-карты (USB-ключа) и никогда не покидает защищённой памяти чипа, доступ к секрету защищён PIN-кодом;

- квалифицированный сертификат доступа, секрет (ключ подписи) генерируется средствами смарт-карты (USB-ключа) и никогда не покидает защищённой памяти чипа; доступ к секрету защищён PIN-кодом, принадлежность ключевого носителя конкретному пользователю дополнительно доказывается с помощью биометрических характеристик владельца по технологии Match-on-Card.

Заключение

Предложенная наиболее полная на сегодняшний день классификация процессов аутентификации может использоваться при выборе конкретных технологий и средств ИА, применяемых при проектировании и эксплуатации ИС различного класса. Безусловно, выбор конкретных механизмов аутентификации должен основываться на анализе рисков для рассматриваемой ИС.

Литература

- Сабанов А.Г. Об оценке рисков удалённой аутентификации как процесса / Электросвязь. 2013, №4, с.27-32.

- Сабанов А.Г. Аутентификация как часть единого пространства доверия / Электросвязь. 2012. №8, с.40-44.

- Шрамко В. Комбинированные системы идентификации и аутентификации. [Интернет – ресурс]. Режим доступа: http://daily.sec.ru/pblprintver.cfm?pid=12928

- Сабанов А.Г. Обзор технологий идентификации и аутентификации / "Документальная электросвязь" 2006., №17, с.23-27.

- Цыгичко В.Н. Прогнозирование социально-экономических процессов. Изд.3. М.: УРСС. 2009. – 240с